MEV机器人被攻击,导致146万美元的资产受到损失。

虽然合约无法被看到并被证实,但交易流程显示,漏洞合约被批准转移了1101枚ETH。

此前,该MEV机器人本身也刚刚完成了一笔交易,从仅仅11美元的USDT交易中获利了15万美元。

什么是MEV

MEV是“矿工可提取价值”或“最大可提取价值”的缩写。矿工,或者更准确地说是验证者,有能力在区块内对交易进行排序。这种重新安排交易顺序的能力意味着他们可以领先于用户的交易。

最常见的MEV的形式之一被人们称为三明治攻击,即验证者看到有人试图购买某种资产,所以他们在原始交易之前就“插队”进行自己的交易并购买资产,然后加价卖给原始购买者。

通过此行为,他们可从用户身上榨取价值,而用户往往并不知道他们没有得到他们所期望的价格。因此此类MEV机器人可以多次重复交易从而获得丰厚的利润。

此前攻击MEV机器人的黑客将超730万枚DAI转入MakerDAO:9月2日消息,据慢雾监测,于今年4月攻击MEV机器人获利数千万美元的黑客将7317799枚DAI转入MakerDAO。[2023/9/2 13:12:58]

这里有个很简单的例子或许可以帮你直接理解:如果一个代币的价格是1美元,你买了价值100万美元的代币,你自然会期待得到100万个代币。

但是,如果一个MEV机器人在一个未确认的区块中发现了你的交易,它将在你之前以1美元的价格购买N量的代币。在你的交易执行之前,价格可能会增加到2美元甚至更高,所以你最终只收到50万个代币。你的这笔交易也将代币价格提升到了3美元。随后,MEV机器人将以现在的高价出售它所在你之前就购买的代币。

事件总结

以太坊链上MEV bot遭受攻击,攻击者已盗取约115ETH:金色财经报道,据区块链安全审计公司Beosin旗下Beosin EagleEye安全风险监控、预警与阻断平台监测显示,以太坊链上MEV bot 遭受攻击,攻击者(0x9e189A200E7e6b72a8fA9cCFbA8C800B01Bff520)使用同DubaiCEO代币相同的合约,该合约存在refund和burnFromAddresses后门函数,其攻击者通过销毁MEV bot的token,使MEVbot只能买入而无法卖出。目前,攻击者(0x9e189A200E7e6b72a8fA9cCFbA8C800B01Bff520)利用后门已盗取MEVbot约115ETH(价值22.5W美元)[2023/7/4 22:17:13]

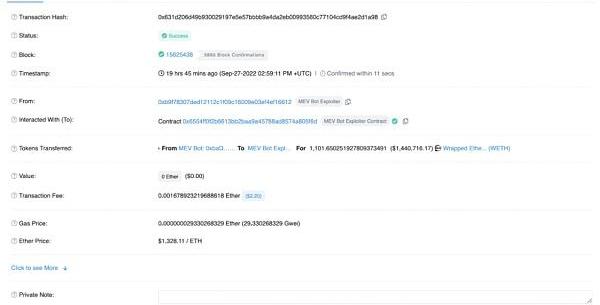

2022年9月27日,MEV机器人被攻击利用,造成了1,463,112.71美元的资产损失。

某MEV机器人在Meme币交易中执行三明治攻击获利超140万美元:4月20日消息,据 NFT 数据和研究平台 Sealaunch 监测,名叫 jaredfromsubway.eth 的 MEV 机器人在近日对 WOJAK 和 PEPE 等 Meme 币的买卖双方执行三明治攻击中获利超 140 万美元。

此外,Sealaunch 表示在 4 月 18 日至 19 日的 24 小时内,MEV 机器人花费了以太坊 Gas 费的 7%。[2023/4/20 14:16:06]

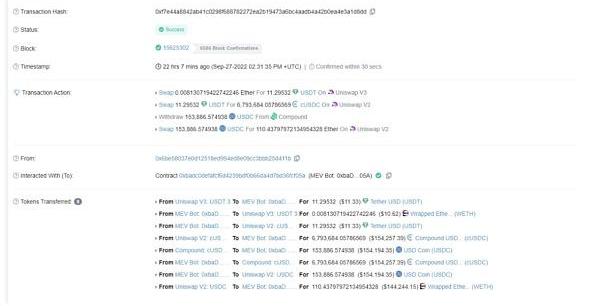

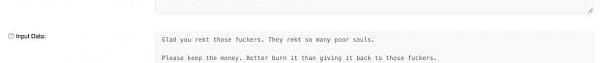

MEV机器人的所有者给攻击者发了一条信息,“祝贺”他们发现了“难以发现”的漏洞,并为他们提供了20%的赏金以换取暂时不采取法律行动的”承诺“。该”承诺“的最后生效期限是北京时间2022年9月29日早7点59分。

一个MEV机器人因闪电贷回调损失约15万美元:10月19日消息,PeckShield发推称,合约地址开头为0xf6d7的MEV机器人因闪电贷回调损失约15万美元,攻击者地址为smithbot.eth。该机器人的开发者通过链上信息表示可以向攻击者提供损失的一半作为赏金。[2022/10/20 16:30:39]

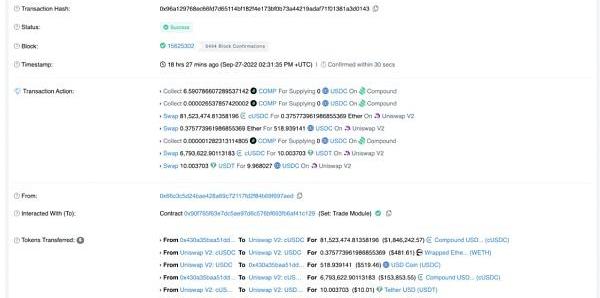

在MEV机器人被利用之前,它已经预先运行了一笔交易,该交易从仅仅11美元的USDT中获利了15万美元。该交易是一个180万美元的系列兑换,从cUSD兑换成WETH再到USDC。由于交易过程中的价格下跌,180万美元的SWAP只换来了约500美元的USDC。

韩国上市游戏开发公司Gamevil收购区块链科技公司Zenaad:11月25日消息,韩国上市游戏开发公司Gamevil已收购区块链科技公司Zenaad,计划发展基于区块链的游戏平台。Gamevil昨日透露,收购Zenaad后,其区块链生态系统建设已进入最后阶段。Zenaad的技术力量已经内化到Gamevil的开发团队中。该公司将利用区块链技术用于为其NFT交易所构建电子钱包,并为其全球游戏服务平台HIVE开发基于区块链的广告解决方案。

据了解,Gamevil的HIVE平台正在转变为一个基于区块链的开放游戏平台,以增强公司开发链游的环境,并促进NFT的便捷交易。Gamevil的NFT交易所将于2022年上半年推出。(Forkast)[2021/11/25 7:11:05]

在MEV机器人漏洞被公开后,钱包所有者给MEV漏洞利用者发了消息。除了请求归还资金以及提供“漏洞发现的奖励”,还解释说他们错误地触发了SWAP。而真正的目的其实是为了分装他们的代币。

攻击流程

MEV机器人的代码不是开源的,因此我们很难看到这个漏洞到底是如何被利用的。但是CertiK的安全专家还是确定了以下一些细节:

①漏洞利用者的EOA在漏洞合约上调用了contract.exexute

②漏洞合约调用dydx.SoloMargin.operate,paramsactionType=8,对应ICallee(args.callee).callFunction()

③dydx.SoloMargin.operate触发delegateCalldydx.OperationImpl.operate。

④delegateCall是MEVBot.callFunction(byte4),byte4是WETH9.approval(exploitcontract,wad)。攻击合约获得批准,1101枚ETH被发送到了漏洞利用者的钱包。

链上活动

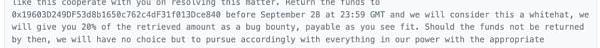

首先,有180万美元被换成了大约500美元的稳定币。

其次在这笔交易中,我们可以看到0x430a向Uniswap发送了180万美元的cUSDC,并收到528美元的稳定币作为回报。

MEV机器人在下图的交易中赚取了1101枚ETH。

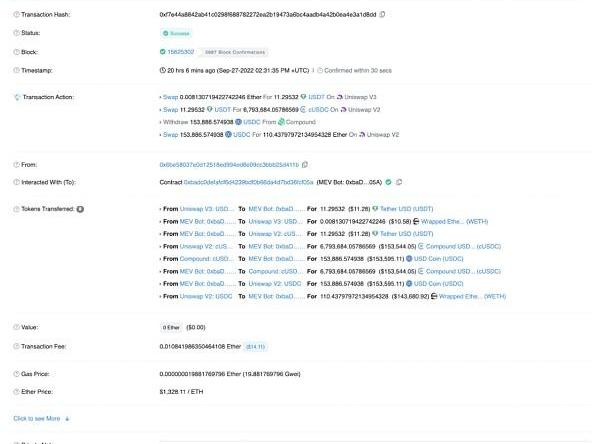

就在几个小时后,我们看到一笔价值1,463,112.71美元的WETH交易通过一个未知的函数被发送到0xB9F7,这就是被攻击利用的那笔交易。

随后,尽管MEV机器人所有者向该事件的“始作俑者”发出信息,要求归还他们资金,但这次似乎不像其他的攻击,社群未对被攻击者有怜悯之心。

MEV在那些不怎么使用它的人群中是非常不受欢迎的,因为以太坊的高额费用和拥堵问题,加上DeFi生态系统十分活跃,让MEV机器人有了很多坐收渔利的可乘之机。许多用户在交易过程中都不可避免地要经历被MEV机器人套取价值,因此很多用户都在交易中为攻击发起者拍手称快以表达自己的不满。

当然也有一些人则趁机要求分一杯羹。

写在最后

攻击发生后,CertiK的推特预警账号以及官方预警系统已于第一时间发布了消息。同时,CertiK也会在未来持续于金色财经及官方公众号发布与项目预警相关的信息。请大家持续关注!

来源:金色财经

标签:UNIUniswapCALSWAPuni币最新消息及前景layer币和uniswap的关系CALIMilkshake Swap

“在过去的几年里,投资者一直被难以置信的不确定性所困扰。我们深入研究了在这些艰难时期使用的不同投资方法。”在过去的几年里,投资者一直被难以置信的不确定性所困扰。战争、疫情和经济崩溃都是头条新闻.

币圈币种的分析,和传统股票市场有很大不同,一些理论是失效的,比如“K线反映一切”,这在股票市场可能更有用,币圈不行在苹果、特斯拉,甚至纳指这样的巨大体量中.

对许多人来说,加密货币可能是一种非常规的金融工具,但它们正在赢得全球投资者的心。从消除中央银行和交易所等第三方机构的参与,到消除耗时的KYC手续,加密货币通过为去中心化金融(DeFi)奠定了基础.

DeFi数据 1.DeFi代币总市值:463.4亿美元 DeFi总市值数据来源:coingecko2.过去24小时去中心化交易所的交易量39.

Grape Grape让你通过使用Solana创建、奖励和保护任何在线社区。用户根据他们的钱包余额和他们持有的代币获得访问权.

在合并之后,ETH的价格经历了大幅下跌,这与许多预期大幅上涨的声音相反。最近几天,以太坊令牌努力不失去1,300美元的支撑。事实上,在撰写本文时,其价格约为1,295美元.