来源:changelly

编译:头等仓

卡巴斯基实验室数据显示,去年全年被挖矿病入侵的计算机和移动设备的数量增加了44.5%。

黑客不再借助加密病来勒索钱财——他们只是在你的电脑上植入了一种病,瞒天过海。这种加密病就是挖矿病。它们将对你的设备造成什么伤害?怎样才能甩掉它们?

什么是挖矿病?

挖矿病简言之就是一段代码或一个软件,可在用户的个人电脑或智能手机上悄悄运行挖矿程序。攻击者可以利用不知情的受害者的计算机来挖掘加密货币。

最常用的挖矿病用于获取Monero或ZCash。还有很多专门用于挖掘小型山寨币的应用程序,因为比起挖比特币而言,挖一些小型山寨币用个人电脑更有效率。此外,这些病甚至可以在Android操作系统上运行。也有黑客使用NiceHash和MinerGate的案例。

通常情况下,挖矿病的开发者不仅仅局限于在基于CPU或显卡进行挖掘,他们还用各种间谍软件功能来补足他们的病程序。例如,有些挖矿病可以窃取加密钱包文件、社交网络的数据或信用卡数据。此外,在这种攻击之后,你的电脑将变得非常脆弱且不安全。

挖矿病如何工作?

工作原理非常简单。该程序执行一个隐藏的挖矿启动操作,并将该电脑/手机设备连接到一个矿池。这些操作会严重占用设备的处理器,为欺诈者获取未经授权的“免费”计算能力,欺诈者直接将“免费算力”挣来的加密货币放入自己的钱包。

矿池是创建此类“僵尸网络”的理想方式,因为大多数矿池支持无限数量的用户连接到相同的地址,而他们的所有权关系不需要证明。在连接到数百台计算机之后,黑客就可以享受相当不错的收入,并使用大矿场的服务。

挖矿病如何传播以及如何检测?

通常,挖矿病通过以下方式进入计算机:

?·从互联网下载文件。黑客们找到许多方法来发布他们的程序并将其嵌入一些可疑的网站。种子是病传播的一种常见方式。

?·与被病入侵的设备物理接触。比如其他人的闪存驱动器和其他硬件存储设备被挖矿病入侵后,接入了你的设备中。

?·未经授权的远程访问。经典的远程黑客攻击也是通过这种方式进行的。

还有很多人会通过“感染”整个办公室的电脑来试图在工作中使用隐藏挖矿软件。某些情况下,黑客还会通过Telegram传播他们的软件。也许你以为下载了100%安全的软件,但在更新过程中还是有可能会被入侵。

挖矿病的“隐匿”途径

有时,几乎不可能检测到挖矿病。隐藏挖矿病有三种常见方法:

?·病作为一种服务。在这种情况下,你不会看到任何单独的进程任务管理器。一些svchost.exe将使用系统资源,但却是绝对合法的系统进程。如果你停用它们,很可能你的电脑就会停止工作。

在这种情况下该怎么办?可以通过msconfig.exe搜索名称可疑的服务,但还有一种更有效的方法–使用ProcessExplorer免费软件。

·适度消耗,缓慢开采。在这种情况下,该病软件并非设计用于快速加密货币挖掘,而是用于确保挖矿病的最长生存期。这样的软件不会吞噬所有可用的系统资源,而是会适度地消耗它们。同时,如果启动了一些占用大量资源的程序,该病将停止运行,以免降低操作系统的速度并使检测复杂化。先进的挖矿病甚至监视风扇速度,以免由于过度使用计算能力而导致系统过载。由于某些病在任务管理器被打开时停止工作,因此不太可能以这种方式检测到它们。

?·内核型挖矿病是最复杂的恶意软件类型。任务管理器和最有效的防病软件都无法检测到这种类型的挖矿病。那么如何发现呢?关键是,这类病必须与矿池保持持续联系。如果处于空闲模式,普通计算机实际上是无法访问互联网的。当你注意到你的电脑自己连网了,可能是被挖矿病入侵了。这时候你可以向专家求助。

如何删除挖矿病?

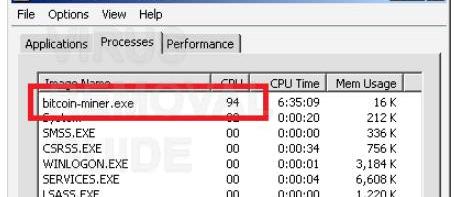

您可以很容易地检测到一个简单的挖矿病:打开任务管理器,找到任何使用超过20%的CPU功率的任务,很可能就是一个“隐藏的矿工”。你所要做的就是结束该任务进程。

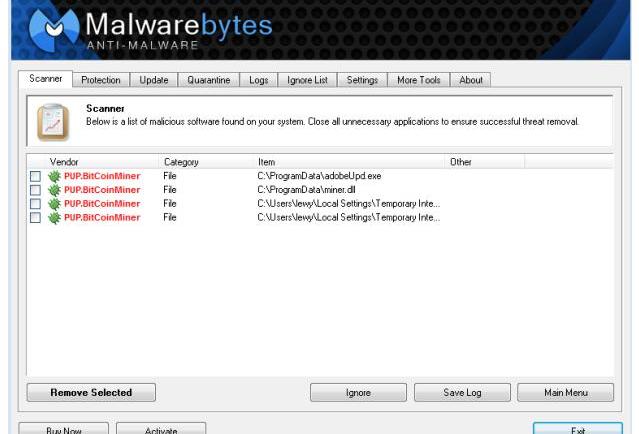

如果你认为你的电脑被恶意软件污染了,你应该用最新版本的加密病扫描器进行扫描,如Reimage或SpyHunter5。这样的工具一般可以立即检测并清除挖矿病。此外,专家建议使用Dr.Web、CureIT和Malwarebytes的反恶意软件解决方案。

一定要常常检查系统,注意电脑运行速度的变化。如果你的电脑上有一个比特币病,你可以顺便看看有没有其他附带病——消除它们,以防止敏感信息丢失。

如何预防挖矿病?

同时采取以下几项措施将有效预防挖矿病的入侵:

·安装并定期更新杀软件,时不时检查系统中可疑的程序。

?·让操作系统保持最新。

·注意下载和安装的东西。病通常隐藏在被黑的软件中,免费软件往往是“重灾区”。

·不要访问没有SSL证书的网站。

?·尝试一些特定的软件。有一些插件可以非常有效地保护你的浏览器不受隐藏挖矿的影响,比如MinerBlock、反webminer和AdblockPlus等等。

?·定期备份。如果你的设备意外感染了挖矿病,您可以通过将系统回滚到最新的“健康”版本来消除它。

总之,和其他恶意软件一样,当用户的电脑没有采取足够的安全措施时,挖矿病就会入侵。时常注意下载的文件、访问的网站和使用的设备。如果注意到电脑性能严重下降,就要看看是不是有人在偷偷用你的电脑挖矿了。

本文来源Chanegelly,翻译由头等仓(First.VIP)_Maggie提供,转载请保留文末信息,感谢阅读。

原文:

https://changelly.com/blog/beware-of-bitcoin-mining-virus-how-to-detect-and-prevent-it/稿源:https://first.vip/shareNews?id=2560&uid=1??

标签:COMINGMINPAPERcompound币最新消息KINGSHIB币gemini郭家毅生日ToiletPaper.Finance

作者|哈希派分析团队 数据:持有1枚以上BTC的地址数量超过84万,创历史新高:金色财经报道,据区块链分析公司Glassnode最新数据显示,持有1枚以上BTC的地址数量达到840,475个.

Overview概述 V神在布拉格以太坊开发者会议上表示,以太坊2.0即将推出,它可以将以太坊网络处理交易的能力提高一千倍.

据Trustnodes11月28日报道,以太坊2.0开发团队SigmaPrime宣布,他们已经选择代码审计公司TrailofBits于2019年1月对客户端Lighthouse代码库进行审计.

作者:?ThomasJayRush翻译&校对:?曾汨&阿剑 来源:以太坊爱好者 每当以太坊的定时炸弹爆炸时,总会有两个问题出现在我们面前.

注:原文作者是以太坊联合创始人VitalikButerin,在这篇文章中,他介绍了二次方投票及二次方支付的概念及应用,他表示,如果目标是优化人们想要看到的东西,而不是纯粹满足富人和集权机构.

作者:成都链安 据行业媒体报道,11月27日下午1时左右,韩国知名加密货币交易所UpBit?安全系统遭到破坏,34200个以太币失窃.