本文由CertiK原创,授权金色财经首发。

北京时间3月14日,CertiK安全技术团队发现DeFi稳定币项目TrueSeigniorageDollar发生新型攻击事件,总损失高达约1.66万美金。

此次攻击事件中攻击者利用了去中心化组织(DAO)的机制原理,完成了一次不借助"漏洞"的攻击。

技术分析?

整个攻击流程如下:

①?攻击者

地址:?

0x50f753c5932b18e9ca28362cf0df725142fa6376

通过低价收购大量TrueSeigniorageDollar项目代币TSD,然后利用大量的投票权,强行通过2号提案。

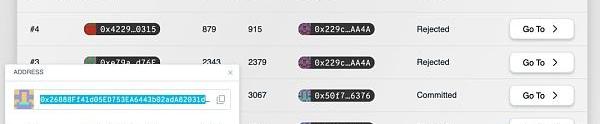

图1:TSD项目2号提案的目标(恶意)代币实现合约以及提案人信息

②?在2号提案中,攻击者提议并通过了将位于0xfc022cda7250240916abaa935a4c589a1f150fdd地址的代理合约指向的实际TSD代币合约地址,改为攻击者通过另外地址0x2637d9055299651de5b705288e3525918a73567f部署的恶意代币实现合约。

恶意代币实现合约地址:

0x26888ff41d05ed753ea6443b02ada82031d3b9fb

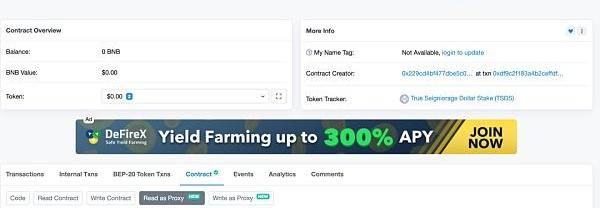

图2:代理合约指向的代币实现合约通过2号提案被替换为恶意代币实现合约

图3:攻击者利用所持地址之一建立恶意代币实现合约

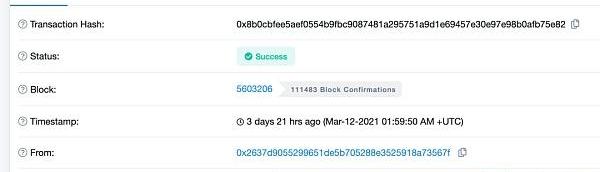

③?当2号提案被通过后,攻击者利用地址0x50f753c5932b18e9ca28362cf0df725142fa6376,实施确定提案中包含的新代币实现合约地址0x26888ff41d05ed753ea6443b02ada82031d3b9fb。

图4:攻击者利用所持地址之一确定2号提案,并向所持另一地址铸造巨额TSD代币

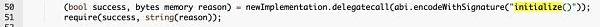

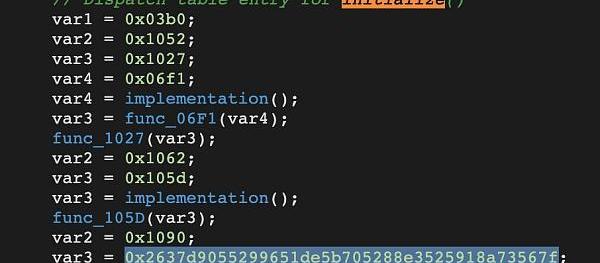

④?同时,位于0x26888ff41d05ed753ea6443b02ada82031d3b9fb地址的恶意合约中的initialize()方法也会在升级过程中被调用。

通过反编译恶意合约,可以得知恶意合约的initialize()方法会将约116亿枚TSD铸造给攻击者的另外一个地址0x2637d9055299651de5b705288e3525918a73567f。

图5:代理合约合约在升级代币实现合约的时候会同时调用initialize()方法

图6:反编译恶意代币实现合约中initialize()方法向攻击者地址铸造代币

⑤?当以上攻击步骤完成后,攻击者将所得TSD代币转换成BUSD,获利离场。

图7:攻击者将116亿TSD代币通过PancakeSwap交易为BUSD

总结

此次攻击完全没有利用任何TSD项目智能合约或Dapp的漏洞。

攻击者通过对DAO机制的了解,攻击者低价持续的购入TSD,利用项目投资者由于已经无法从项目中获利后纷纷解绑(unbond)所持代币之后无法再对提案进行投票的机制,并考虑到项目方拥有非常低的投票权比例,从而以绝对优势"绑架"了2号提案的治理结果,从而保证其恶意提案被通过。

虽然整个攻击最后是以植入后门的恶意合约完成的,但是整个实施过程中,DAO机制是完成该次攻击的主要原因。

CertiK安全技术团队建议:

从DAO机制出发,项目方应拥有能够保证提案治理不被"绑架"的投票权,才能够避免此次攻击事件再次发生。

标签:ALIALICEICEETHEqualizeralice币未来的价格预测BitDiceTogetherBNB和娜娜互动

加密资产管理公司CoinShares近期发布的一份报告指出,尽管距离2021年第一季度结束还有一段时间,其加密货币投资产品流入资金总额已达42亿美元.

目前,数字人民币试点工作正在稳步开展,经过几轮测试和两会热点之后,数字人民币仍然保持着良好的持续推进趋势.

本文意在讲解StarkEX为支持快速取款而提出的解决方案。本方案的优点在于,其速度完全独立于L2的运营者生成有效性证明的速度.

沉睡三千年,一醒惊天下。被誉为“20世纪人类最重大考古发现之一”的三星堆遗址又有重要收获。3月20日在成都举行的“考古中国”重大项目工作进展会通报,考古工作者在三星堆遗址新发现6座三星堆文化“祭.

来源:成都商报,作者:邹悦■成都已实现“红旗连锁”3000个门店数字人民币收款功能全覆盖■成都已实现全市近300个智能充电桩使用数字人民币付款■成都已开展彭州宝山村智慧旅游、智慧治理等数字人民币.

作者:NicCarter? 翻译:Jeremy 我一直看到支持NFT的人抱怨比特币持有人“不懂”。俗话说,比特币持有人人之于NFT,就像无币者之于比特币一样.