一、事件概览

北京时间6月28日,链必安-区块链安全态势感知平台舆情监测显示,Polygon生态算法稳定币项目SafeDollar遭到黑客攻击。攻击事件发生后,SafeDollar项目所发行的稳定币价格从1.07美元,瞬间跌至归零。

有消息指出,一份未经证实的合约抽走了25万美元的USDC和USDT;后经Rugdoc.io分析证实,此次攻击事件中黑客总共获利价值25万美元的USDC和USDT。随后,SafeDollar项目方发布公告,要求投资者停止所有与SDO相关的交易。目前,SDO交易已暂时中止。

鉴于此次攻击事件所具备的标志意义,成都链安·安全团队第一时间介入分析。继5月初BSC诸多链上项目频频被黑之后,6月末Polygon生态也开始被黑客盯上,“潘多拉魔盒”是否已经悄然开启?借此事件,成都链安通过梳理攻击流程和攻击手法,提醒Polygon生态项目加强安全预警和防范工作。

Safe与Stripe和Gelato合作推出新开发堆栈“Core”:金色财经报道,自托管基础设施提供商Safe宣布与支付巨头Stripe和去中心化金融协议Gelato合作推出新开发堆栈Safe Core,集成帐户抽象(account abstraction)以简化以太坊区块链上的智能合约开发,还将简化交易费用和支付流程,并允许法币入金(fiat on-ramping)。

Safe联合创始人Richard Meissner表示,帐户抽象对于新用户的入门和提高web3的可用性至关重要,并认为Safe Core将吸引更多的开发人员在以太坊上进行开发,并为web3生态系统的发展做出贡献。

此外,Safe团队表示将举办为期一个月的名为\"March for Account Abstraction\"的黑客松活动,以鼓励开发人员参与并在Safe Core上进行构建,合作伙伴包括Stripe、BASE、Gelato、Web3Auth、Gnosis Chain、Cowswap和Superfluid。[2023/3/1 12:37:03]

自我托管解决方案Safeheron融资700万美元:金色财经报道,web3领域自我托管解决方案Safeheron,宣布已完成 700 万美元的 A 轮前融资。 该轮融资的共同牵头人是早期风险投资公司 Yunqi Partners 以及混合风险投资和对冲基金 Web3Vision。其他投资者包括 M77 Ventures、PrimeBlock Ventures 和Waterdrip Capital。

这种技术知识帮助 Safeheron 创建了一个解决方案,使加密原生中小型企业更容易采用机构级的自托管安全性。 Safeheron 利用多方计算 (MPC) 和可信执行环境 (TEE) 来提供更高的托管安全性。 (the block)[2022/8/19 12:36:31]

二、事件分析

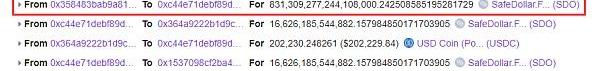

此次攻击事件中,攻击者利用PLX代币转账时实际到账数量小于发送数量以及SdoRewardPool合约抵押和计算奖励上存在的逻辑缺陷,借助“闪电贷”控制SdoRewardPool合约中抵押池的抵押代币数量,进而操纵奖励计算,从而获得巨额的SDO奖励代币,最后使用SDO代币将SDO-USDC和SDO-USDT两种兑换池中USDC和USDT全部兑换出来。

Assaf Amitay出任SeeleN DAO COO开展全球工作:据官方消息,Assaf Amitay出任SeeleN DAO COO,并主导全球生态拓展工作。接下来,Assaf Amitay将带领一批SeeleN DAO的成员,通过不同方式推动生态的全球化发展,将元宇宙、NFT、GameFi、DeFi、能源等全领域的优质项目纳入SeeleN DAO生态。[2022/6/12 4:20:27]

攻击者地址:

0xFeDC2487Ed4BB740A268c565daCdD39C17Be7eBd

攻击合约:

0xC44e71deBf89D414a262edadc44797eBA093c6B0

0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB

PeckShield:SafeDollar被攻击源于奖励池铸币漏洞:PeckShield“派盾”安全人员定位发现,Polygon链上的算法稳定币项目SafeDollar遭到黑客攻击,攻击者频繁调用deposit()/withdraw() 操作来降低奖励池余额,从而大大提升每股的奖励额,也就造成了奖励池铸币漏洞。攻击者利用铸币漏洞增发了831,309,277,244,108,000 (83万万亿)枚SDO稳定币。[2021/6/28 0:11:55]

攻击交易:

0xd78ff27f33576ff7ece3a58943f3e74caaa9321bcc3238e4cf014eca2e89ce3f

0x4dda5f3338457dfb6648e8b959e70ca1513e434299eebfebeb9dc862db3722f3

动态 | SFOX与纽约M.Y. Safra银行合作,为用户提供由FDIC支持的存款账户:据CCN报道,加密货币交易商SFOX正与纽约M.Y. Safra银行合作,为交易员和投资者提供由联邦存款保险公司(FDIC)支持的存款账户。SFOX在官方博客中表示,此次合作标志着FDIC保险首次出现在加密经销商模式中。但彭博社的报道则出,该保险覆盖仅加密交易的现金部分,而不是比特币、以太坊或SFOX用户在交易所购买的其他数字资产。但无论如何,这对于(加密货币)支持者继续反驳批评其合法性的人来说,仍然是一个积极的消息。[2019/5/15]

0x1360315a16aec1c7403d369bd139f0fd55a99578d117cb5637b234a0a0ee5c14

以下分析基于以下两笔交易:

0xd78ff27f33576ff7ece3a58943f3e74caaa9321bcc3238e4cf014eca2e89ce3f

0x1360315a16aec1c7403d369bd139f0fd55a99578d117cb5637b234a0a0ee5c14

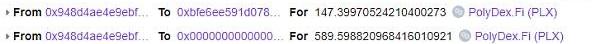

攻击者首先使用PolyDex的WMATIC和WETH池进行PLX借贷,如下图所示:

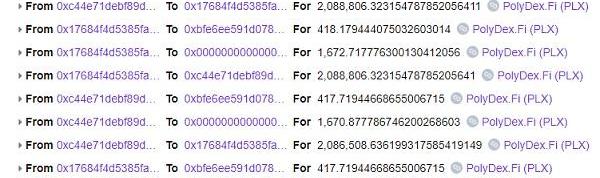

接下来,攻击者通过攻击合约反复进行抵押提取,主要是为了减少SdoRewardPool合约中SDO抵押池中的抵押代币数量。

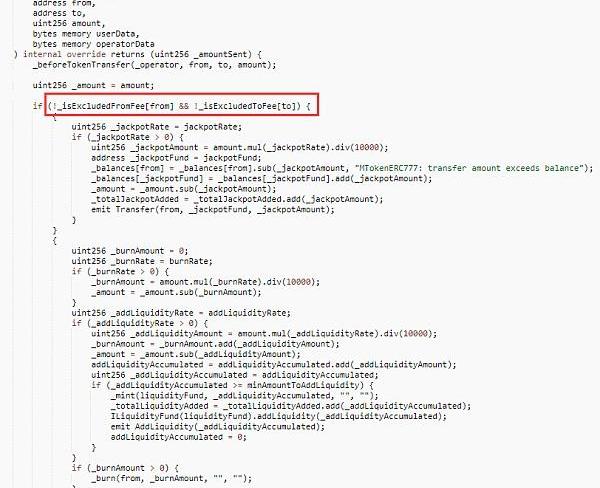

PLX代币合约进行代币转移时,如果from地址不在_isExcludedFromFee列表中,并且to地址也不在_isExcludedToFee列表中,会对转移的代币收取一次奖励基金以及销毁本次转移代币数量的0.05%。

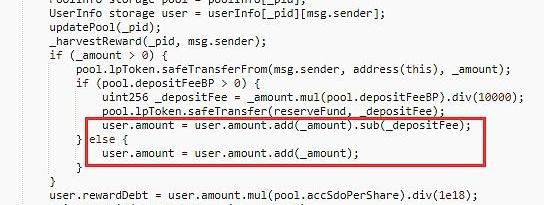

而在SdoRewardPool合约中,记录的数量为调用者所转移的数量,没有减去转移过程中损耗的部分,在进行提取操作时,提取的数量为记录的数量,超出了用户实际抵押到本合约的数量,故会造成该抵押池中抵押代币的异常减少。

攻击者事先通过攻击合约

在该抵押池中抵押214.235502909238707603PLX,在攻击合约

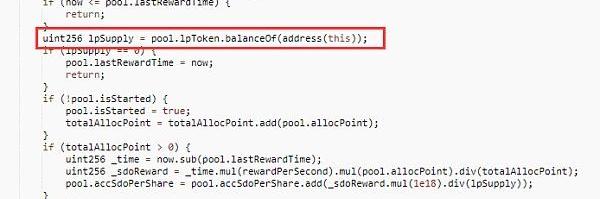

攻击完成后,控制攻击合约

在该抵押池中进行奖励领取,由于SdoRewardPool合约中更新抵押池信息时使用的是balanceOf函数获取本合约中抵押代币数量,故获取到的数量是恶意减少之后的数量,继而造成PLX抵押池中accSdoPerShare变量异常增大,从而获取到巨额的SDO代币奖励。

最后利用获取到的SDO代币将SDO-USDC和SDO-USDT两种兑换池中USDC和USDT全部兑换出来。

三、事件复盘

事实上,此次攻击事件并不复杂,但是值得引起注意。首先添加抵押池时添加了非标准代币,再加上计算奖励时使用了balanceOf函数进行抵押代币数量的获取,所以导致了此次攻击事件的发生。

从安全审计的角度看,项目方作为添加抵押池的管理员,对于将要添加的抵押池中的抵押贷币,一定要三思而后行。通胀通缩类以及转移数量与实际到账数量不同的代币,不建议作为抵押池的抵押代币;如果因业务需要一定要添加这些类型的代币作为奖励代币,务必与其他标准代币分开处理。同时在抵押池中建议使用一个单独的变量作为抵押数量的记录,然后计算奖励时,使用通过此变量来获取抵押代币数量,而不是使用balanceOf函数。

另外,此次攻击事件对于Polygon生态链上项目而言,是否会是一个“危险信号”,Polygon生态的“潘多拉魔盒”是否会就此打开,这还需要观望后续态势发展。不过,回望5月,BSC生态发生第一起闪电贷攻击之后,便就此拉开了“BSC黑色五月”序幕。鉴于前车之鉴,成都链安在此提醒,Polygon生态链上项目未雨绸缪,切实提高安全意识!

标签:SDOUSDOLYPOLwisdomisthewealthofthewiseUSDT币提现5万涉嫌吗POLYpolkawallet切换astar

近两天国内消息面比较平静,更多具有影响力的消息还是反应在国外,而且主要是美国。ETF是永远逃不过的话题,目前已经有13家金融机构在申请比特币ETF,若是真的无法通过的话,这些机构不会同时前仆后继.

本文作者:JonasGehrlein,Web3基金会研究科学家。本文发布于波卡官网,由PolkaWorld翻译.

加密货币让人联想到《盲人说象》的寓言故事——加密货币的工作原理和含义有很多方面,你可以用多种不同的方式来解释它,并抓住一个或另一个部分来表达你想要的任何观点.

1958年,纽约公约签署,旨在提供一个关键的治理基础设施,以解决涉及政府和跨国公司的大规模贸易和投资纠纷.

来源|?ethresear.ch作者|?VitalikButerin译者按:本文需要读者对状态管理和stateexpiry机制作一定了解.

原文标题:《AGuidetoUnderstandingETHasanInvestment》原文来源:KevinHu&CeliaWan.