背景概述

看了一个关于学习solidity的站,里面讲了关于solidity智能合约的很多漏洞,考虑到现在针对智能合约的攻击事件频频发生,不法分子盗取的加密资产越来越多,我就想写一些与智能合约安全审计相关的文章给想了解智能合约安全审计的入门者阅读,让一些对智能合约安全审计感兴趣的初学者可以学到如何识别一些常见的漏洞和如何利用这些漏洞去做什么事情。这次我们就一起先看一个很经典的漏洞——?重入漏洞。

前置知识

重入漏洞相信大家都有所耳闻了,那么什么是重入漏洞呢?

以太坊智能合约的特点之一是合约之间可以进行相互间的外部调用。同时,以太坊的转账不仅仅局限于外部账户,合约账户同样可以拥有以太并进行转账等操作,且合约在接收以太的时候会触发fallback函数执行相应的逻辑,这是一种隐藏的外部调用。

以色列央行:智能合约或需要监管:6月21日消息,以色列中央银行发布的研究报告显示,智能合约可能需要监管以防止恶意行为。该报告称,允许任何人在区块链上编写智能合约可能会对整个系统构成重大风险。

此前报道,3月11日,以色列央行发布加密货币存款指南草案,要求银行对加密货币相关业务进行风险评估并为流出或流向加密货币的资金转移制定政策和程序。(彭博社)[2022/6/21 4:42:54]

我们先给重入漏洞下个定义:可以认为合约中所有的外部调用都是不安全的,都有可能存在重入漏洞。例如:如果外部调用的目标是一个攻击者可以控制的恶意的合约,那么当被攻击的合约在调用恶意合约的时候攻击者可以执行恶意的逻辑然后再重新进入到被攻击合约的内部,通过这样的方式来发起一笔非预期的外部调用,从而影响被攻击合约正常的执行逻辑。

漏洞示例

Tellor将管理密钥发送至“Parachute”智能合约,以应对攻击等特殊情况:去中心化预言机Tellor已将其管理密钥发送至“Parachute”智能合约,该合约允许Tellor团队通过代码驱动的清晰透明的逻辑重新获得控制权,以修复错误或纠正攻击事件。这种DAO管理的形式可帮助Tellor更加去中心化,同时有利于在未来发生灾难性事件时进行补救。此前报道,今年2月Tellor在升级过程中出现重大错误,之后冻结了Tellor系统,迫使项目将代币迁移到了一个新的主合约。[2021/8/12 1:50:56]

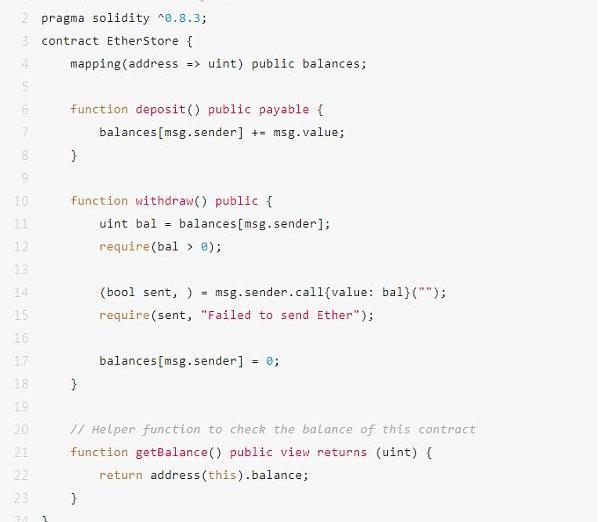

好了,看完上面的前置知识我相信大家对重入漏洞都有了一个大致的了解,那么在真实的环境中开发者写出什么样的代码会出现重入漏洞呢,下面我们来看一个比较典型的有重入漏洞的代码:

Cardano测试网Alonzo的首个智能合约已成功运行:金色财经报道,根据6月11日的开发更新,Cardano的公共测试网Alonzo上的第一个智能合约已成功运行。目前,开发团队正处于Alonzo Blue阶段的中间,专注于开发用于编写“Hello World”式智能合约的命令行界面 (CLI)。一旦合作伙伴和先驱者能够创建基本脚本,Cardano将准备过渡到“Alonzo White”。[2021/6/11 23:31:45]

漏洞分析

看到这里大家可能会有疑惑了,上面的代码就是个普通的充提币的合约,凭什么说他有重入攻击呢?我们来看这个合约的withdraw函数,这个函数中的转账操作有一个外部调用,所以我们就可以认为这个合约是可能有重入漏洞的,但是具体能否产生危害还需要更深入的分析:

1.所有的外部调用都是不安全的且合约在接收以太的时候会触发fallback函数执行相应的逻辑,这是一种隐藏的外部调用,这种隐藏的外部调用是否会造成危害呢?

OKEx CEO JayHao:EVM上线可使以太坊上的智能合约迁移到OKExChain:欧易OKEx CEO Jayhao在微博表示,众所周知,EVM是一个以太坊虚拟机,其设计是用于在以太坊网络上执行和调用智能合约。OKExChain即将支持Cosmos WASM和EVM双虚拟机模式,以太坊虚拟机(EVM)上线后开发者就可以使用以太坊的开发工具与语言在OKExChian上进行智能合约部署。简单来讲,你可以理解为EVM相当于是一座桥,桥梁搭建好后,所有以太坊上的智能合约可直接迁移到OKExChain部署运行,万事俱备只欠东风[2021/2/24 17:48:28]

2.我们可以看到在withdraw函数中是先执行外部调用进行转账后才将账户余额清零的,那我们可不可以在转账外部调用的时候构造一个恶意的逻辑合约在合约执行balance=0之前一直循环调用withdraw函数一直提币从而将合约账户清空呢?

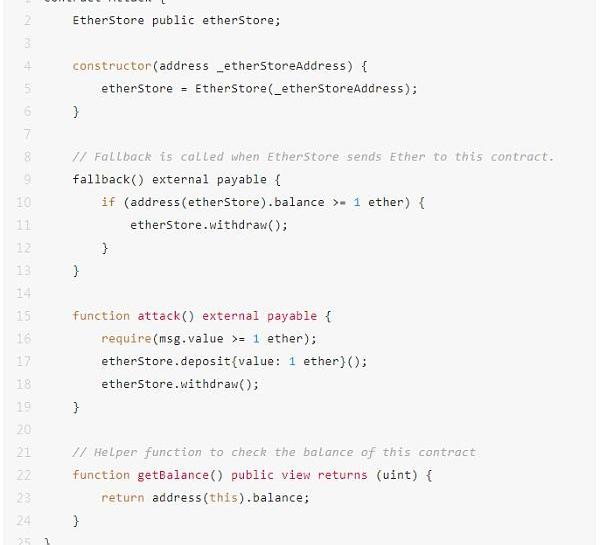

下面我们看看攻击者编写的攻击合约中的攻击手法是否与我们的漏洞分析相同:

攻击合约

我们看到EtherStore合约是一个充提合约,我们可以在其中充提以太。下面我们将利用攻击合约将EtherStore合约中用户的余额清零的:

这里我们将引用三个角色,分别为:

用户:Alice,Bob

攻击者:Eve

1.部署EtherStore合约;

2.用户1和用户2都分别将1个以太币充值到EtherStore合约中;

3.攻击者Eve部署Attack合约时传入EtherStore合约的地址;

4.攻击者Eve调用Attack.attack函数,Attack.attack又调用EtherStore.deposit函数,充值1个以太币到EtherStore合约中,此时EtherStore合约中共有3个以太,分别为Alice、Bob的2个以太和攻击者Eve刚刚充值进去的1个以太。然后Attack.attack又调用EtherStore.withdraw函数将自己刚刚充值的以太取出,此时EtherStore合约中就只剩下Alice、Bob的2个以太了;

5.当Attack.attack调用EtherStore.withdraw提取了先前Eve充值的1个以太时会触发Attack.fallback函数。这时只要EtherStore合约中的以太大于或等于1Attack.fallback就会一直调用EtherStore.withdraw函数将EtherStore合约中的以太提取到Attack合约中,直到EtherStore合约中的以太小于1。这样攻击者Eve会得到EtherStore合约中剩下的2个以太币。

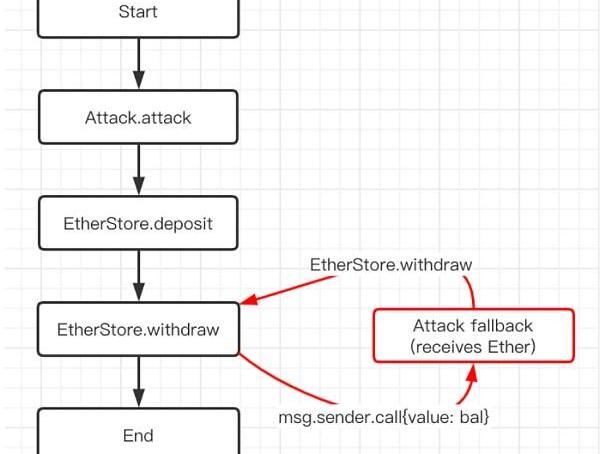

下面是攻击者的函数调用流程图:

修复建议

看了上面的攻击手法相信大家对重入漏洞都会有一个自己的认知,但是只会攻击可不行,我们的目的是为了防御,那么作为开发人员如何避免写出漏洞代码还有作为审计人员如何快速发现问题代码呢,下面我们就以这两个身份来分析如何防御重入漏洞和如何在代码中快速找出重入漏洞:

作为开发人员

站在开发者的角度我们需要做的是写好代码,避免重入漏洞的产生。

1.写代码时需要遵循先判断,后写入变量在进行外部调用的编码规范;

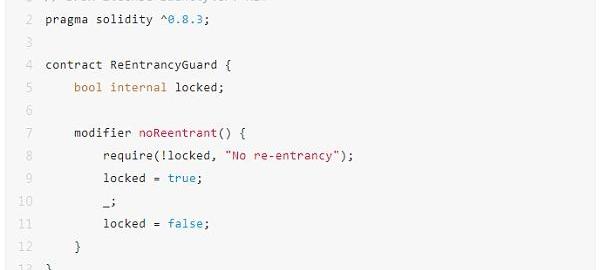

2.加入防重入锁。

下面是一个防重入锁的代码示例:

作为审计人员

作为审计人员我们需要关注的是重入漏洞的特征:所有涉及到外部合约调用的代码位置都是不安全的。这样在审计过程中需要重点关注外部调用,然后推演外部调用可能产生的危害,这样就能判断这个地方是否会因为重入点而产生危害。

元宇宙的最新趋势不仅在特定地区,而是在全球范围内都引起了高度关注。亚洲的游戏玩家数量显著增加,该市场占世界人口的60%,游戏玩家占全球的近一半.

?12月9日,在美国众议院举行的加密货币听证会上,共和党众议员PatrickMcHenry表示,加密领域的技术「已经受到监管」,但现有的监管框架可能「笨拙」且「不是最新的」.

本周日凌晨,印度总理莫迪的个人推特账号被黑客短暂入侵。虽然该账户后来很快就被找回,但在被盗期间,该账户已经分享了一条比特币的推文,随后被删除.

迄今为止,比特币的底层区块链技术无疑引起了世界上大型公司和组织的注意。尽管数以千计的加密货币和去中心化解决方案在增长,但随着大公司和联盟探索利用分布式账本技术,企业级应用越来越多,技术发展也越来.

对我来说,这正在成为一种传统。写一篇关于明年及以后区块链和加密领域即将到来的趋势的博客。一年前,我总结了一句话:总是期待意外。出乎意料的是DeFi市场以及NFT市场的到来.

GameFi赛道增长趋缓进入12月,自今年下半年以来一直火热的GameFi赛道开始「偃旗息鼓」,增长态势出现了大幅回落;一些链游开始崩盘或币价大幅腰斩.