北京时间2022年5月16日凌晨4:22:49,CertiK安全技术团队监测到FEG在以太坊和BNB链上遭受大规模闪电贷攻击,导致了价值约130万美元的资产损失。

此攻击是由“swapToSwap()”函数中的一个漏洞造成的,该函数在未对传入参数进行筛查验证的情况下,直接将用户输入的"path"作为受信任方,允许未经验证的"path"参数来使用当前合约的资产。

因此,通过反复调用"depositInternal()"和"swapToSwap()",攻击者可获得无限制使用当前合约资产的许可,从而盗取合约内的所有资产。

受影响的合约地址之一:https://bscscan.com/address/0x818e2013dd7d9bf4547aaabf6b617c1262578bc7

新加坡金管局公布最新国际技术咨询委员会成员,CertiK联创受邀加盟:金色财经报道,新加坡金融管理局(MAS)于近日公布了最新国际技术咨询委员会委员。新加坡金融管理局(MAS)成立于1971年,其职能综合了对于货币、银行、证券、保险诸多金融领域及部门的管理和监管。据悉,该委员会成立于2016年,由世界顶级金融机构的首席创新科学家、金融科技企业领导者、风险资本家以及技术和创新领域的领袖组成,旨在为金融科技的国际发展以及新加坡如何利用新技术来加强金融服务提供建议。

本届新任15位成员均为行业领军人物,除了微软、万事达、摩根大通、亚马逊、伦敦证交所组织机构等高管,Web3.0领域内的安全专家——CertiK联合创始人顾荣辉教授也受邀加盟。这也是继香港成立Web3.0发展专责小组后又一引入Web3.0业内领军人物加入咨询小组的政府行为。[2023/7/3 22:14:25]

漏洞交易

CertiK:警惕假冒Lido推特账号和钓鱼链接:1月7日消息,CertiK Alert提醒称,警惕发布钓鱼链接的假冒Lido推特账号,请勿与lidofinance[.]world交互。[2023/1/7 11:00:02]

漏洞地址:https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c?

漏洞交易样本:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

被盗资金追踪:https://debank.com/profile/0x73b359d5da488eb2e97990619976f2f004e9ff7c/history

Balancer已将AMPL代币从挖矿白名单移除,审计后或将重新恢复:Balancer发布提案将AMPL代币从挖矿白名单中移除,该提案已于世界标准时间7月20日00:00生效。该提案认为,出于谨慎考虑,建议暂时将AMPL代币从白名单中删除。虽然没有直接的担忧,但是该代币的供应平衡机制在Balancer内部余额追踪和gulp()套利机会方面产生复杂性。考虑到通缩代币攻击,Balancer团队将与Ampleforth团队合作进行审核,以探讨AMPL代币在及Balancer代币池中是否有可能因每日供应基础产生无法预料的后果。审核完成后,只要未发现漏洞,Balancer将重新恢复将AMPL加入代币白名单。[2020/7/20]

相关地址

攻击者地址:https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c

去中心化组织PieDAO发布USD++ Balancer池:在Balancer协议上构建多样化代币池的去中心化组织PieDAO在周二宣布主网发布USD++池。该池将几个与美元挂钩的顶级稳定币组合成一个可交易的代币。USD++池将包含DAI、sUSD、TUSD和USDC。USDC将占USD++池的47%以上,而sUSD权重最低,不到4%。

加权策略旨在为中长期持有者创造低波动性和信任最小化。(Decrypt)[2020/6/18]

攻击者合约:https://bscscan.com/address/0x9a843bb125a3c03f496cb44653741f2cef82f445

FEG代币地址:https://bscscan.com/token/0xacfc95585d80ab62f67a14c566c1b7a49fe91167

FEGWrappedBNB(fBNB):https://bscscan.com/address/0x87b1acce6a1958e522233a737313c086551a5c76#code

攻击步骤

以下攻击流程基于该漏洞交易:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

①攻击者借贷915WBNB,并将其中116BNB存入fBNB。

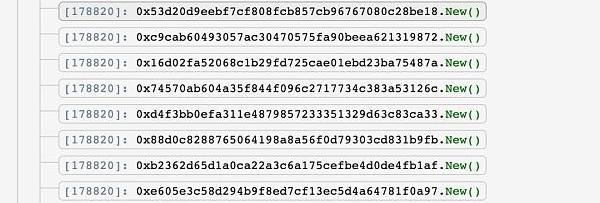

②攻击者创建了10个地址,以便在后续攻击中使用。

③攻击者通过调用"depositInternal()"将fBNB存入合约FEGexPRO。

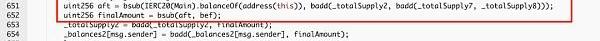

根据当前地址的余额,"_balances2"被增加。

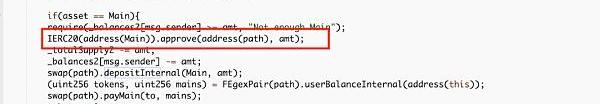

④攻击者调用了"swapToSwap()",路径参数是之前创建的合约地址。

该函数允许"path"获取FEGexPRO合约的114fBNB。

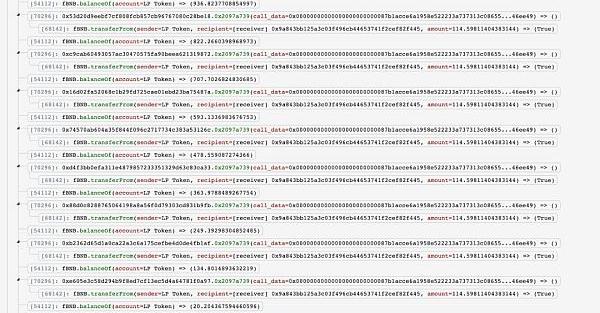

⑤攻击者反复调用"depositInternal()"和"swapToSwap()",允许多个地址获取fBNB代币,原因如下:

每次"depositInternal()"被调用,_balance2将增加约114fBNB。

每次"swapToSwap()"被调用,攻击者所创建合约能获取该114fBNB的使用权限。

⑥?由于攻击者控制了10个地址,每个地址均可从当前地址花费114个fBNB,因此攻击者能够盗取被攻击合约内的所有fBNB。

⑦攻击者重复步骤④⑤⑥,在合约内耗尽FEG代币。

⑧最后攻击者出售了所有耗尽的资产,并偿还闪电贷款,最终获取了其余利润。

资产去向

截至2022年5月16日6:43,被盗资金仍存储在以太坊和BSC链上的攻击者钱包中。

原始资金来自以太坊和BSC的Tornadocash:https://etherscan.io/tx/0x0ff1b86c9e8618a088f8818db7d09830eaec42b82974986c855b207d1771fdbe

https://bscscan.com/tx/0x5bbf7793f30d568c40aa86802d63154f837e781d0b0965386ed9ac69a16eb6ab

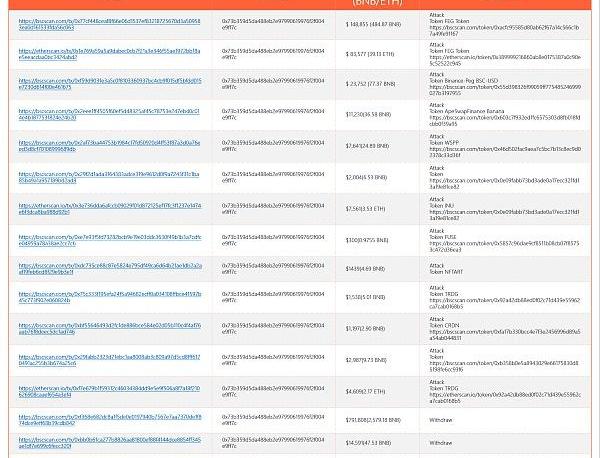

攻击者攻击了13个FEGexPRO合约,以下为概览:

标签:BNBTPSBSCSCANbnb是什么公司https://etherscan.iobsc币哪个平台可以交易SCAN币

本文由“老雅痞laoyapicom”授权转载目前互联网上缺乏隐私,使数十亿人暴露在大规模监控和数据泄露之下.破坏了对数字服务的信任,扼杀了创新.

5月6日,跨链桥HopProtocol官方宣布,将转型为由社区运营和治理的HopDAO,并正式推出原生代币HOP。金色财经总结了其原生代币HOP分配和空投,以及HopDAO的情况.

DeFi数据 1.DeFi代币总市值:1153.18亿美元 DeFi总市值数据来源:coingecko2.过去24小时去中心化交易所的交易量:55.

不管你喜不喜欢,该往前的不会后退。——《头号玩家》元宇宙的风一吹,VR/AR又活了。2014年,Meta以30亿美元价格收购仅仅成立2年的VR创业公司Oculus,引发一股市场热潮;2018年左.

美国经济研究所“稳健货币项目”发布论文《V型企业:关于区块链的治理、加密货币和内部化》,文章回顾了市场内部化的理论和欧洲美元市场的案例,提出区块链技术对于企业内部市场建设的作用.

金色财经报道,印度财政部长NirmalaSitharaman本周在旧金山举行的“投资印度数字革命”商业圆桌会议上谈到了该国的中央银行数字货币(CBDC),即数字卢比.