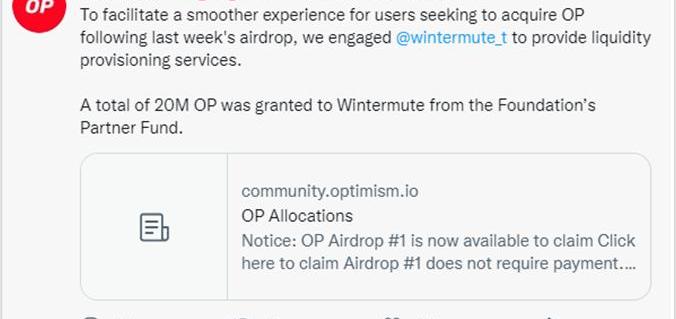

2022年6月9日消息,据Optimism与加密货币做市商Wintermute透露,2000万个Optimism代币被黑客盗取。6月9日,Optimism基金会向Wintermute授予了2000万枚OP代币。

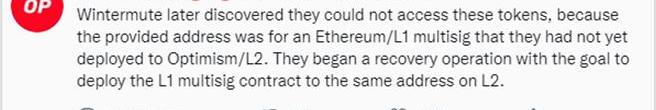

交易发送完成后,Wintermute发现无法访问这些代币,因为提供的地址是他们尚未部署到Optimism/L2的Ethereum/L1多签地址。该Optimism/L2多签地址由黑客部署,2000枚OP代币也被黑客盗取。

一、事件分析

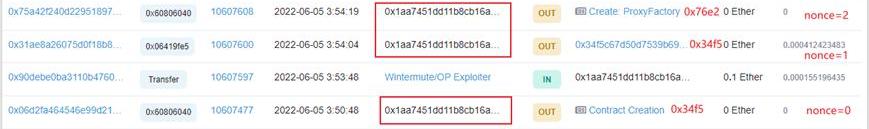

5月27日,Optimism基金会通过多签合约分两次向Wintermute的多签合约地址转账2000万OP代币,并且在26日转账1枚OP代币,3笔交易如下:

安全公司Dedaub因披露Uniswap重入漏洞获得4万美元漏洞赏金:1月3日消息,安全公司 Dedaub 团队宣布获得 Uniswap Labs 的 4 万枚 USDC 安全漏洞赏金,因为其披露 Uniswap 的一个严重漏洞,该漏洞有重入并耗尽用户的资金的可能性。不过,Uniswap 团队已解决该漏洞并在所有链上重新部署了 Universal Router 智能合约,资金是安全的。

Uniswap 在 2022 年 11 月份发布通用路由器Universal Router智能合约,可将 ERC20 和 NFT 兑换统一到一个交换路由器中,用户可以执行异构操作,例如,在一笔交易中交换多个 Token 和 NFT。

Dedaub 表示,该路由器为各种 Token 操作嵌入了脚本语言,此类命令可能包括向第三方(可能不受信任的)接收人的传输。如果在传输过程中的任何时候调用第三方代码,该代码可以重新进入 UniversalRouter 并在合约中临时认领任何 Token。Dedaub 建议 Uniswap 为新路由器的核心执行添加一个重入锁,并重新部署。[2023/1/4 9:50:22]

Gnosis Chain硬分叉成功执行,已升级容易受到重入攻击的代币合约:4月20日消息,Gnosis Chain硬分叉已成功执行,此次硬分叉更新了桥接代币,旨在升级容易受到重入攻击(reentrancyattack)的代币合约(Agave和Pored Finance等)。

此前报道,3月16日Gnosis Chain上Hundred Finance与Agave遭遇闪电贷攻击,损失超1100万美元。[2022/4/20 14:36:20]

根据交易时间以及交易中OP代币数量,我们分析,在26日,Optimism基金会向Wintermute多签合约地址转账1枚OP代币作为测试,Optimism基金会在Wintermute确认收到代币后将2000万枚OP代币通过连续的两笔交易发送给Wintermute多签合约地址。接收地址是Wintermute在Ethereum/L1上已部署的多签合约地址,因此Wintermute仅仅验证是否接收到了代币,但并没有验证该地址在Optimism/L2上的所有权,而此时在Optimism/L2上并没有实际部署多签合约,这才给了黑客可乘之机。

慢雾:攻击者系通过“supply()”函数重入Lendf.Me合约 实现重入攻击:慢雾安全团队发文跟进“DeFi平台Lendf.Me被黑”一事的具体原因及防御建议。文章分析称,通过将交易放在bloxy.info上查看完整交易流程,可发现攻击者对Lendf.Me进行了两次“supply()”函数的调用,但是这两次调用都是独立的,并不是在前一笔“supply()”函数中再次调用“supply()”函数。紧接着,在第二次“supply()”函数的调用过程中,攻击者在他自己的合约中对Lendf.Me的“withdraw()”函数发起调用,最终提现。慢雾安全团队表示,不难分析出,攻击者的“withdraw()”调用是发生在transferFrom函数中,也就是在Lendf.Me通过transferFrom调用用户的“tokensToSend()”钩子函数的时候调用的。很明显,攻击者通过“supply()”函数重入了Lendf.Me合约,造成了重入攻击。[2020/4/19]

以上转账交易中的相关地址如下:

Optimism基金会在Optimism/L2上的多签合约地址:

声音 | 古千峰评DAO损失1.2亿美金“重入漏洞” 重现江湖:昨日,降维安全实验室监测到,成人娱乐系统spankchain支付通道(payment channel)关联的智能合约LedgerChannel遭到了重入攻击,DAO损失1.2亿美金的“重入漏洞” 重现江湖。

对此BTCMedia亚太区CTO古千峰给出两点提示:1.合约开发者不能信任任何用户提供的数据,包括但不限于public/external函数的入参,回调合约的地址等。

2.关键操作必须原子化, 譬如在以太币/代币转账成功后,对应账户的余额修改必须立即执行,假如转账失败,必须通过 revert()等操作抛出异常,回滚状态。[2018/10/11]

0x2501c477d0a35545a387aa4a3eee4292a9a8b3f0

Wintermute在Ethereum/L1上的多签合约地址:

0x4f3a120E72C76c22ae802D129F599BFDbc31cb81

同时,Optimism/L2上的0x4f3a也是黑客部署的多签合约地址。

动态 | DAO损失1.2亿美金的“重入漏洞” 重现江湖:近日,降维安全实验室(johnwick.io)监测到成人娱乐系统spankchain支付通道(payment channel)关联的智能合约LedgerChannel遭到了重入攻击。某黑客发现了该支付通道合约的重入漏洞(Reentrancy),并于北京时间2017年10月7日上午8时许创建了恶意攻击合约,随后成功从该合约窃取了165.38 ETH,约合3.8万美元价值的以太币。[2018/10/10]

接下来,我们将从链上交易的角度详细分析一下黑客的攻击行为以及原理。

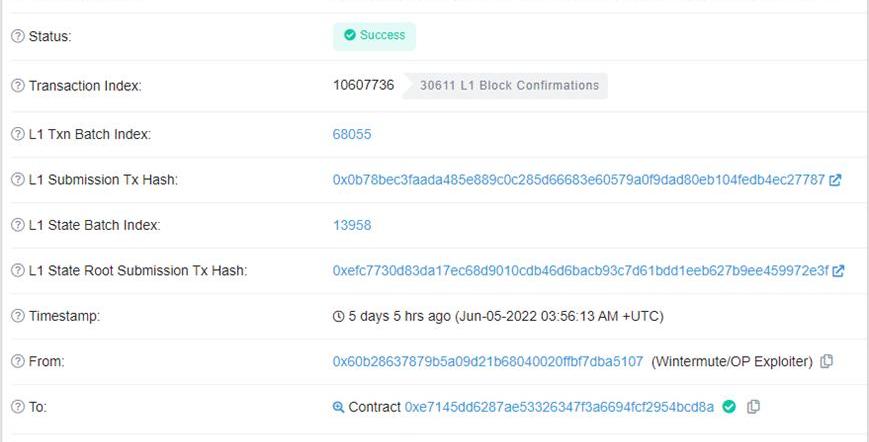

首先,我们看一下Optimism/L2上的0x4f3a合约部署交易:

txHash是0x00a3da68f0f6a69cb067f09c3f7e741a01636cbc27a84c603b468f65271d415b

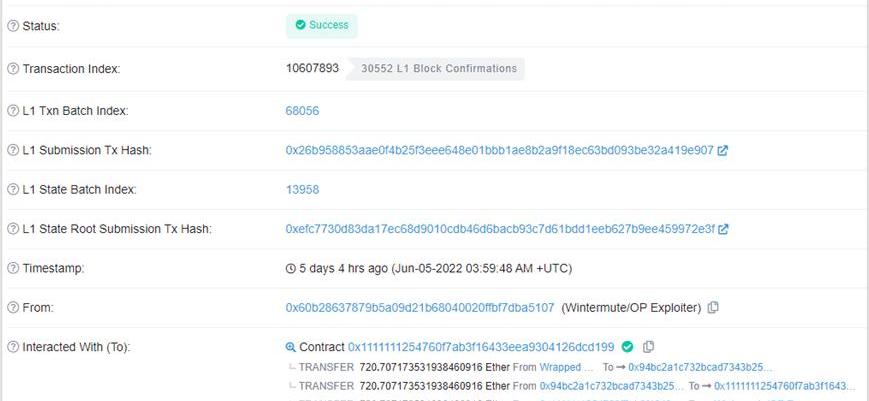

注意到,该合约部署时间是6月5日,其中Wintermute/OPExploiter是黑客的一个地址,简记为0x60b2。

该交易是如何准确生成0x4f3a合约地址的呢?

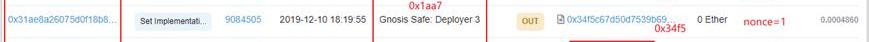

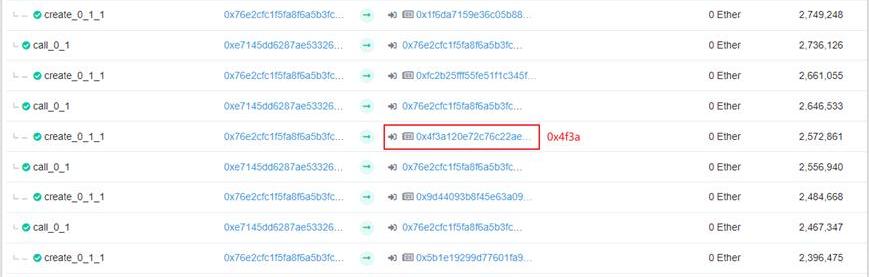

黑客重放了3笔交易,尤其是最后的GnosisSafe:ProxyFactory1.1.1合约创建的交易,如下所示:

Ethereum/L1上的交易如下:

Optimism/L2上的交易:

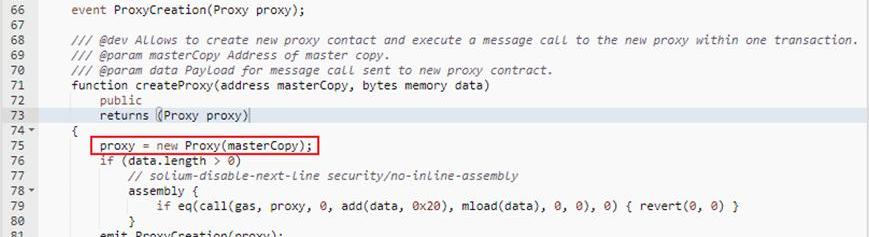

通过重放交易,黑客在Optimism/L2上面创建了跟Ethereum/L1上完全相同的GnosisSafe:ProxyFactory1.1.1合约,其中创建代理合约函数如下:

GnosisSafe:ProxyFactory1.1.1合约使用的是0.5版本的Solidity,使用new来创建合约时使用的是create命令,而不是create2。使用create命令创建合约,合约地址是msg.sender以及nonce来计算的。在Ethereum/L1上面,创建多签合约0x4f3a的msg.sender就是GnosisSafe:ProxyFactory1.1.1的地址,黑客在Optimism/L2通过重放交易来创建于GnosisSafe:ProxyFactory1.1.1合约的主要目的就是为了保证在Optimism/L2上创建合约0x4f3a的msg.sender与在Ethereum/L1上一致,那么黑客可以很方便的通过智能合约调用createProxy函数来创建出地址是0x4f3a的合约。在该交易中创建过程如下所示:

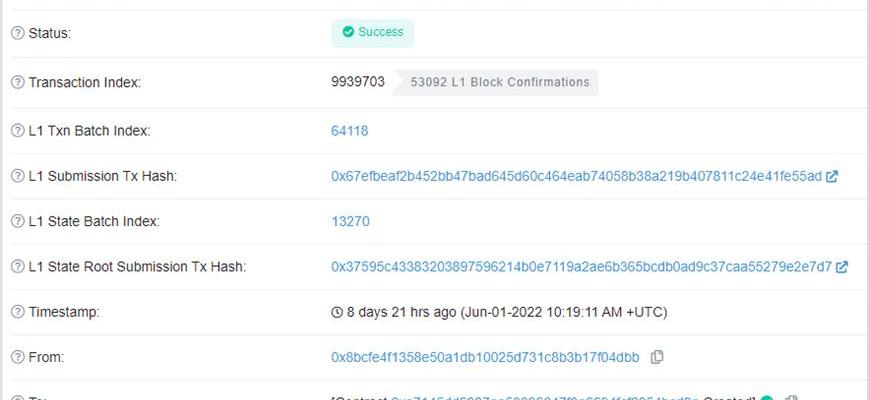

另外,合约0xe714的部署是在6月1日的以下交易中完成的:

txHash:0x69ee67800307ef7cb30ffa42d9f052290e81b3df6d3b7c29303007e33cd1c240

发起交易地址是0x8bcfe4f1358e50a1db10025d731c8b3b17f04dbb,这也是黑客所持有的地址。同时,这笔交易也是0x8bcf发起的第一笔交易,资金来源于Tornado:

整个过程从时间上看,

5月27日,Optimism地址0x2501向Optimism/L2上的0x4f3a地址转账2000万OP,0x4f3a地址在Ethereum/L1上是Wintermute的多签合约地址,但此时在Optimism/L2上面并没有部署合约;

6月1日,黑客地址0x8bcf部署合约0xe714。

6月5日,黑客通过重放Ethereum/L1上的交易创建了GnosisSafe:ProxyFactory1.1.1合约,其地址与Ethereum/L1上一样;然后地址0x60b2通过合约0xe714部署了多签合约0x4f3a,合约所有权归黑客所有,因此5月27日转入的2000万OP被黑客盗取。

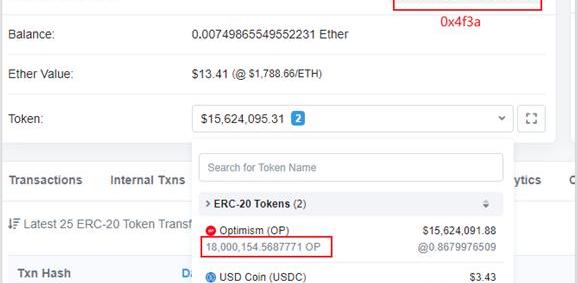

6月5日,多签合约0x4f3a在接收到2000万OP后,将100万OP转账给黑客地址0x60b2,然后将100万OP兑换成了720.7Ether。

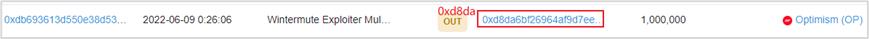

6月9日,合约0x4f3a将其中的100万OP转账给了账户地址0xd8da,

其他的1800万OP仍然在合约0x4f3a中。

二、安全建议

引发本次安全事件的根本原因是交易重放、Solidity旧版本漏洞以及主链和侧链交易签名验证等综合因素,并不是因为项目方合约代码存在漏洞。

另外,针对本次事件,项目方反应不及时、对合约管理不严格等也给了黑客可乘之机;从攻击时间线和攻击准备上看,也不排除OP内部有内鬼串通作案的可能。

你在网上创造的一切,全都归你。你有没有过忙碌了一整天后的自顾不暇?你有没有过居家隔离时看似轻松却突然生出的焦虑中年危机感?从《瞬息全宇宙》到《奇异博士》,当好莱坞都在玩转多元宇宙这个概念时,我们.

DeFi数据 1.DeFi代币总市值:365.7亿美元 DeFi总市值数据来源:coingecko2.过去24小时去中心化交易所的交易量:62.

上一篇我们提到DAO作为一种进化型组织,随着规模的扩大,自发的演变出来多层分形结构,这种结构和公司中的科层制一样,意在解决扩展性问题,但又和科层制有本质区别.

近一年多来,许多人都将眼光投向了元宇宙,希望元宇宙能够改变世界。许多企业都相继布局相关的产业,让市场对于元宇宙的关注前所未有的高.

“市场已经见底了吗?”这是一个价值亿万美元的问题。如果您在Web3社区中花费一点时间,您会发现麻醉式希望主义者的人数很多。加密集体意识希望相信过去几个月的下跌是“暂时的”,市场价格将很快反弹.

在用户零转换成本和所有代码是可分叉的时候该如何竞争?竞争是获取和管理稀缺资源以创造优势的艺术。技术的变化改变了资源的稀缺性,从而改变了竞争的基础.