不要点击不明链接,也不要在不明站点批准任何签名请求。

据慢雾区情报,发现NFT钓鱼网站如下:

钓鱼网站1:https://c01.host/

钓鱼网站2:https://acade.link/

我们先来分析钓鱼网站1:

进入网站连接钱包后,立即弹出签名框,而当我尝试点击除签名外的按钮都没有响应,看来只有一张图片摆设。

我们先看看签名内容:

Maker:用户地址

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

慢雾:过去一周Web3生态系统因安全事件损失近160万美元:6月26日消息,慢雾发推称,过去一周Web3生态系统因安全事件损失近160万美元,包括MidasCapital、Ara、VPANDADAO、Shido、Slingshot、IPO、Astaria。[2023/6/26 22:00:21]

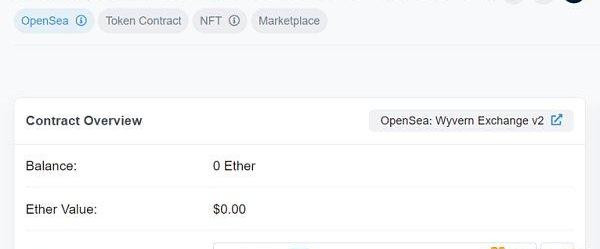

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查询后显示是OpenSeaV2合约地址。

大概能看出,这是用户签名NFT的销售订单,NFT是由用户持有的,一旦用户签名了此订单,子就可以直接通过OpenSea购买用户的NFT,但是购买的价格由子决定,也就是说子不花费任何资金就能「买」走用户的NFT。

动态 | 慢雾:2020年加密货币勒索蠕虫已勒索到 8 笔比特币:慢雾科技反(AML)系统监测:世界最早的知名加密货币勒索蠕虫 WannaCry 还在网络空间中苟延残喘,通过对其三个传播版本的行为分析,其中两个最后一次勒索收到的比特币分别是 2019-04-22 0.0584 枚,2019-09-01 0.03011781 枚,且 2019 年仅发生一次,另外一个 2020 还在活跃,2020 开始已经勒索收到 8 笔比特币支付,但额度都很低 0.0001-0.0002 枚之间。这三个传播版本第一次发生的比特币收益都是在 2017-05-12,总收益比特币 54.43334953 枚。虽然收益很少,但 WannaCry 可以被认为是加密货币历史上勒索作恶的鼻主蠕虫,其传播核心是 2017-04-13 NSA 方程式组织被 ShdowBrokers(影子经纪人) 泄露第三批网络军火里的“永恒之蓝”(EternalBlue)漏洞,其成功的全球影响力且匿名性为之后的一系列勒索蠕虫(如 GandCrab)带来了巨大促进。[2020/2/23]

此外,签名本身是为攻击者存储的,不能通过Revoke.Cash或Etherscan等网站取消授权来废弃签名的有效性,但可以取消你之前的挂单授权,这样也能从根源上避免这种钓鱼风险。

动态 | 慢雾: 警惕利用EOS及EOS上Token的提币功能恶意挖矿:近期由于EIDOS空投导致EOS主网CPU资源十分紧张,有攻击者开始利用交易所/DApp提币功能恶意挖矿,请交易所/DApp在处理EOS及EOS上Token的提币时,注意检查用户提币地址是否是合约账号,建议暂时先禁止提币到合约账号,避免被攻击导致平台提币钱包的CPU资源被恶意消耗。同时,需要注意部分交易所的EOS充值钱包地址也是合约账号,需要设置白名单避免影响正常用户的提币操作。[2019/11/6]

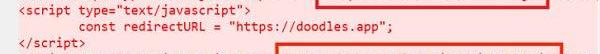

查看源代码,发现这个钓鱼网站直接使用HTTrack工具克隆c-01nft.io站点。对比两个站点的代码,发现了钓鱼网站多了以下内容:

黑客攻击激增,加密安全专家的年薪高达43万美元:8月23日消息,2022年加密黑客的兴起导致对区块链安全专家的需求猛增,一些审计师每年的收入超过43万美元,这些审计员的收入往往比专注于 Solidity的开发人员高20%。(Cointelegraph)[2022/8/23 12:43:51]

查看此JS文件,又发现了一个钓鱼站点?https://polarbears.in。

如出一辙,使用HTTrack复制了?https://polarbearsnft.com/,同样地,只有一张静态图片摆设。

跟随上图的链接,我们来到?https://thedoodles.site,又是一个使用HTTrack的钓鱼站点,看来我们走进了钓鱼窝。

对比代码,又发现了新的钓鱼站点?https://themta.site,不过目前已无法打开。

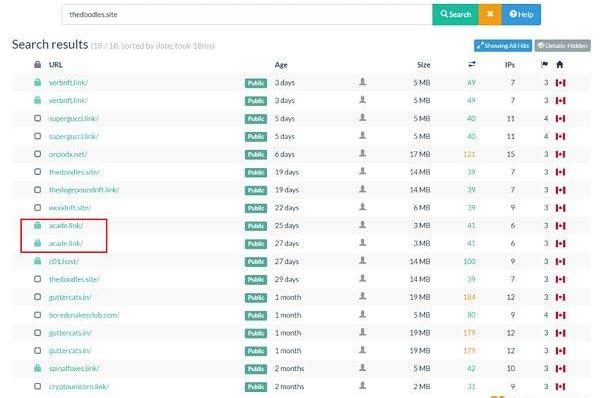

通过搜索,发现与钓鱼站点thedoodles.site相关的18个结果。同时,钓鱼网站2也在列表里,同一伙子互相Copy,广泛撒网。

再来分析钓鱼站点2:

同样,点击进去就直接弹出请求签名的窗口:

且授权内容与钓鱼站点1的一样:

Maker:用户地址

Exchange:OpenSeaV2合约

Taker:子合约地址

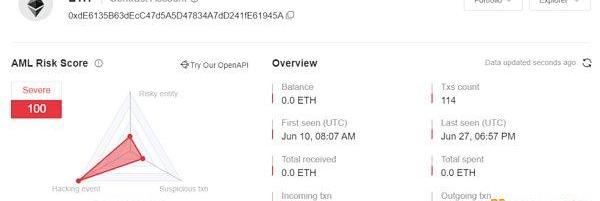

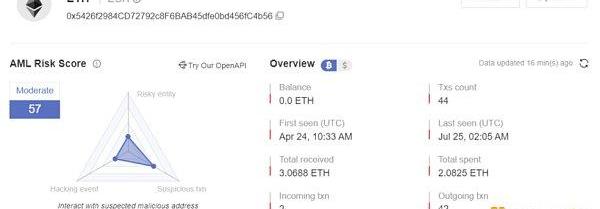

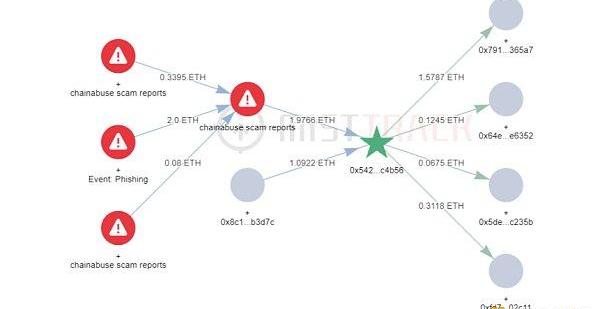

先分析子合约地址,可以看到这个合约地址已被MistTrack标记为高风险钓鱼地址。

接着,我们使用MistTrack分析该合约的创建者地址:

发现该钓鱼地址的初始资金来源于另一个被标记为钓鱼的地址,再往上追溯,资金则来自另外三个钓鱼地址。

总结

本文主要是说明了一种较为常见的NFT钓鱼方式,即子能够以0ETH购买你所有授权的NFT,同时我们顺藤摸瓜,扯出了一堆钓鱼网站。建议大家在尝试登录或购买之前,务必验证正在使用的NFT网站的URL。同时,不要点击不明链接,也不要在不明站点批准任何签名请求,定期检查是否有与异常合约交互并及时撤销授权。最后,做好隔离,资金不要放在同一个钱包里。

原文标题:《「零元购」NFT钓鱼分析》

撰文:Lisa

来源:ForesightNews

加密市场与传统金融关联度陡增的当下,已逐渐成为共识性风险资产的加密货币,今晚同样要把目光投向杰克逊霍尔.

恭喜8月18日我的免费课程《洞察市场》,逃顶成功!!!!!大家可以在APP—。收益第一个就是我的专属课程!!?小牛APP:https://m.cryptopal.live/downloads/.

前言 人们通常会把NFT项目分为交易平台、游戏、艺术、收藏品、虚拟世界等几大类,这其实是顶层用户所看到的NFT应用或者是搭建在协议层之上的Dapp.

随着SBT「SoulboundToken?-灵魂绑定代币」概念的出现以及深入探究,许多人对于「无数SBT总和形成Web3世界身份」这一未来寄予厚望.

原文作者:EvgenyGaevoy原文编译:0x9F,BlockBeats昨日,币安官方发布公告称,为了提高用户的流动性和资金使用效率.

作者:念青,链捕手 近期,伴随着NFT市场遇冷,无聊猿等蓝筹NFT也难抗重压,从8月以来地板价持续下跌.