我最近在重新学solidity,巩固一下细节,也写一个“WTFSolidity极简入门”,供小白们使用,每周更新1-3讲。

这一讲,我们将介绍智能合约的坏随机数漏洞和预防方法,这个漏洞经常在NFT和GameFi中出现,包括Meebits,Loots,WolfGame等。

伪随机数

很多以太坊上的应用都需要用到随机数,例如NFT随机抽取tokenId、抽盲盒、gamefi战斗中随机分胜负等等。但是由于以太坊上所有数据都是公开透明且确定性的,它没有其他编程语言一样给开发者提供生成随机数的方法,例如random()。很多项目方不得不使用链上的伪随机数生成方法,例如blockhash()和keccak256()方法。

坏随机数漏洞:攻击者可以事先计算这些伪随机数的结果,从而达到他们想要的目的,例如铸造任何他们想要的稀有NFT而非随机抽取。更多的内容可以阅读WTFSolidity极简教程第39讲:伪随机数。

goblintown.wtf系列NFT24小时交易额增长超300%:金色财经报道,OpenSea最新数据显示,goblintown.wtf系列NFT过去24小时的交易额为114 ETH,增长率为302%。24小时交易额排名位列OpenSea第12。[2022/10/10 12:50:58]

坏随机数案例

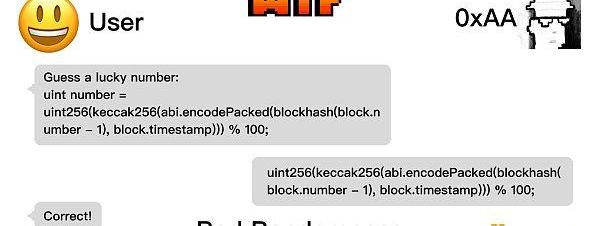

下面我们学习一个有坏随机数漏洞的NFT合约:BadRandomness.sol。

contract?BadRandomness?is?ERC721?{????uint256?totalSupply;????//?构造函数,初始化NFT合集的名称、代号????constructor()?ERC721("",?""){}????//?铸造函数:当输入的?luckyNumber?等于随机数时才能mint????function?luckyMint(uint256?luckyNumber)?external?{????????uint256?randomNumber?=?uint256(keccak256(abi.encodePacked(blockhash(block.number?-?1),?block.timestamp)))?%?100;?//?get?bad?random?number????????require(randomNumber?==?luckyNumber,?"Better?luck?next?time!");????????_mint(msg.sender,?totalSupply);?//?mint????????totalSupply++;????}}

troll-town.wtf系列NFT24小时交易额增幅达312.57%:金色财经消息,据NFTGo.io数据显示,troll-town.wtf系列NFT总市值达511.08万美元,在所有NFT项目总市值排名中位列第565;其24小时交易额为129.64万美元,增幅达312.57%。截止发稿时,该系列NFT当前地板价为0.242ETH。[2022/6/7 4:08:55]

它有一个主要的铸造函数luckyMint(),用户调用时输入一个0-99的数字,如果和链上生成的伪随机数randomNumber相等,即可铸造幸运NFT。伪随机数使用blockhash和block.timestamp声称。这个漏洞在于用户可以完美预测生成的随机数并铸造NFT。

下面我们写个攻击合约Attack.sol。

goblintown.wtf NFT系列24小时成交额超581万美元:金色财经消息,据NFTGo.io数据显示,goblintown.wtf NFT系列24小时成交额已达581.4万美元,增幅为173.19%。截止发稿,其地板价为0.55ETH,24小时涨幅为201.03%。据该项目网站信息显示,该NFT系列共1万枚NFT,发布时采取免费铸造形式,每个钱包地址限铸造一枚,项目团队和路线图信息都暂未发布。[2022/5/23 3:34:45]

contract?Attack?{????function?attackMint(BadRandomness?nftAddr)?external?{????????//?提前计算随机数????????uint256?luckyNumber?=?uint256(????????????keccak256(abi.encodePacked(blockhash(block.number?-?1),?block.timestamp))????????)?%?100;????????//?利用?luckyNumber?攻击????????nftAddr.luckyMint(luckyNumber);????}}

fees.wtf回应低流动性:团队正在逐步增加流动性以防止机器人抢跑:1月14日消息,Gas 使用统计查询网站 fees.wtf 在 Discord 社群中回应关于流动性不足的问题,并表示其在发布前提到将在发布不久之后添加流动性,但并未说明具体数量。是因为团队不希望机器人抢先运行,并提走全部原有流动性。因此导致市场上发生了一场机器人对机器人的斗争:

由于初始发布时的流动性很低,有机器人将 100 ETH 投入一个仅有 1 到 2 个 ETH 的流动性池中。设置很高的滑点,最终被其他机器人耗尽了全部的 ETH,是一个高滑点、低流动性的案例。

fees.wtf 团队希望用户没有受到影响,一起仍按原计划进行,团队正在增加流动性。[2022/1/14 8:48:44]

攻击函数attackMint()中的参数为BadRandomness合约地址。在其中,我们计算了随机数luckyNumber,然后将它作为参数输入到luckyMint()函数完成攻击。由于attackMint()和luckyMint()将在同一个区块中调用,blockhash和block.timestamp是相同的,利用他们生成的随机数也相同。

Remix复现

由于Remix自带的RemixVM不支持blockhash函数,因此你需要将合约部署到以太坊测试链上进行复现。

部署BadRandomness合约。

部署Attack合约。

将BadRandomness合约地址作为参数传入到Attack合约的attackMint()函数并调用,完成攻击。

调用BadRandomness合约的balanceOf查看Attack合约NFT余额,确认攻击成功。

预防方法

我们通常使用预言机项目提供的链下随机数来预防这类漏洞,例如ChainlinkVRF。这类随机数从链下生成,然后上传到链上,从而保证随机数不可预测。更多介绍可以阅读WTFSolidity极简教程第39讲:伪随机数。

总结

这一讲我们介绍了坏随机数漏洞,并介绍了一个简单的预防方法:使用预言机项目提供的链下随机数。NFT和GameFi项目方应避免使用链上伪随机数进行抽奖,以防被黑客利用。

推特:@0xAA_Science|@WTFAcademy_

社区:Discord|微信群|官网wtf.academy

所有代码和教程开源在github:?github.com/AmazingAng/WTFSolidity

来源:bress

数据可用性主要存在于轻客户端节点相对全节点的语境下。对于轻客户端节点的数据可用性问题,行业内已经达成共识——采用纠删码来解决.

原文作者:MichaelNadeau,来源:TheDeFiReport本周我们将重温代币经济学101。具体来说,我们正在研究顶级Layer1智能合约区块链的代币模型.

今日下午,一则关于GBTC的传闻瞬间引爆了市场讨论。消息源头来自近期异常活跃的加密KOLAutismCapital.

7:00-12:00关键词:LINK质押、ArkInvest、MakerDAO、Genesis1.Chainlink:v0.1质押池将于12月9日开放.

金色财经报道,ARK投资管理公司首席执行官兼创始人CathieWood周二表示,灰度投资的信托基金是该公司目前最有价值的部分,它们是摇钱树。我们认为,他们会尽力保住这一点.

作者:Zixi.eth 又到了一年尾声,我们来尝试总结2022发生的故事,并来看看2023可能发生什么。2022是一个高开低走的一年.