前言

慢雾安全团队开源--?Web3项目安全实践要求,提供了详细的实践要求和建议来帮助Web3项目研发团队识别和防范这些潜在的安全风险。Web3项目方可以参考本文提供的安全实践要求,掌握相应的安全技能,提高Web3项目的安全性,以便更好地保护项目和用户的资产安全。

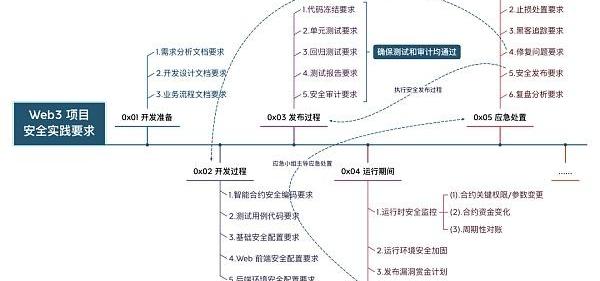

Web3项目安全实践要求包含如下的内容:

0x00背景概述

现今针对Web3项目的攻击手法层出不穷,且项目之间的交互也越发复杂,在各个项目之间的交互经常会引入新的安全问题,而大部分Web3项目研发团队普遍缺少的一线的安全攻防经验,并且在进行Web3项目研发的时候重点关注的是项目整体的商业论证以及业务功能的实现,而没有更多的精力完成安全体系的建设,因此在缺失安全体系的情况下很难保证Web3项目在整个生命周期的安全性。

通常项目方团队为了确保Web3项目的安全会聘请优秀的区块链安全团队对其代码进行安全审计,在进行安全审计的时候,才能够更好地实现各种安全实践要求,但是区块链安全团队的审计仅仅是短期的引导,并不能让项目方团队建立属于自己的安全体系。

因此慢雾安全团队开源了Web3项目安全实践要求来持续性帮助区块链生态中的项目方团队掌握相应的Web3项目的安全技能,希望项目方团队能够基于Web3项目安全实践要求建立和完善属于自己的安全体系,在审计之后也能具备一定的安全能力。

0x01开发准备

需求分析文档要求

1.?确保包含项目的详尽描述

2.?确保包含项目解决的问题

3.?确保包含安全/隐私风险评估

Solana Web3 手机 Saga 向澳大利亚、新西兰、瑞士开放预购:11月29日消息,Solana Web3 手机 Saga 现面向三个新的国家开放预购,分别是澳大利亚、新西兰、瑞士,目前 Saga 将在发布时支持包括美国、加拿大、英国和欧盟在内的 33 个国家 / 地区。[2022/11/29 21:10:14]

开发设计文档要求

1.?确保包含项目的架构设计图

2.?确保包含代码中函数的功能描述

3.?确保包含代码中合约之间的关联关系描述

4.确保安全/隐私的要求被正确实施

业务流程文档要求

1.?确保包含项目中每个业务流程的描述

2.?确保包含详尽的业务流程图

3.?确保包含详尽的资金链路图

0x02开发过程

智能合约安全编码要求

1.确保包含尽可能基于OpenZeppelin等知名library进行开发

2.确保包含使用SafeMath或0.8.x的编译器来避免绝大部分溢出问题

3.确保遵循函数命名规范,参考:soliditystyleguide

(https://docs.soliditylang.org/en/v0.8.14/style-guide.html)

4.确保函数和变量可见性采用显性声明

5.确保函数返回值被显性赋值

6.确保函数功能和参数注释完备

7.确保外部调用正确检查返回值,包含:transfer,transferFrom,send,call,delegatecall等

8.确保interface的参数类型返回值等实现是正确的

9.确保设置合约关键参数时有进行鉴权并使用事件进行记录

巨人网络:正积极关注web3.0相关领域技术发展趋势:金色财经报道,巨人网络在互动平台表示,web3.0通常被用来描述互联网潜在的下一阶段,一个运行在“区块链”技术之上的“去中心化”的互联网。目前尚处于应用场景探索阶段,公司正积极关注web3.0相关领域的技术发展趋势,并根据新技术的演进,适时推出新产品。[2022/11/21 7:50:32]

10.确保可升级模型的新的实现合约的数据结构与旧的实现合约的数据结构是兼容的

11.确保代码中涉及算数运算的逻辑充分考虑到精度问题,避免先除后乘导致可能的精度丢失的问题

12.确保call等lowlevel调用的目标地址和函数是预期内的

13.使用call等lowlevel调用的时候要根据业务需要限制Gas

14.编码规范进行约束,遵循:先判断,后写入变量,再进行外部调用(Checks-Effects-Interactions)

15.确保业务上交互的外部合约是互相兼容的,如:通缩/通胀型代币,ERC-777,ERC-677,ERC-721等可重入的代币,参考:重入漏洞案例

(https://medium.com/amber-group/preventing-re-entrancy-attacks-lessons-from-history-c2d96480fac3)

16.确保外部调用充分考虑了重入的风险

17.避免使用大量循环对合约的storage变量进行赋值/读取

18.尽可能避免权限过度集中的问题,特别是修改合约关键参数部分的权限,要做权限分离,并尽可能采用治理,timelock合约或多签合约进行管理

19.合约的继承关系要保持线性继承,并确保继承的合约业务上确实需要

20.避免使用链上的区块数据作为随机数的种子来源

21.确保随机数的获取和使用充分考虑回滚攻击的可能

Web3数字初创公司Yoom完成1500万美元融资:10月25日消息,Web3 数字初创公司 Yoom 宣布完成 1500 万美元新一轮融资,Interscope Records 和 Beats Electronics 联合创始人 Jimmy Iovine、格莱美奖获奖制作人、歌手 Finneas O'Connell ;勒布朗·詹姆斯旗下公司 SpringHill 首席执行官 Maverick Carter、以及 Main Street Advisors 创始人兼首席执行官 Paul Wachter 等参投。

Yoom 的技术允许为元宇宙和 Web3 创建逼真的数字内容和体验,前身为 Web3 音乐内容创作初创公司 Tetavi,截止目前 Yoom 融资总额已达 5000 万美元。(Calcalistech)[2022/10/26 16:38:50]

22.尽量使用Chainlink的VRF来获取可靠的随机数,参考:ChainlinkVRF

(https://docs.chain.link/vrf/v2/introduction)

23.避免使用第三方合约的token数量直接计算LPToken价格,参考:如何正确获取LP的价

(https://blog.alphaventuredao.io/fair-lp-token-pricing/)

24.通过第三方合约获取价格的时候避免单一的价格来源,建议采用至少3个价格来源

25.尽可能在关键的业务流程中使用事件记录执行的状态用于对项目运行时的数据分析

26.预留全局与核心业务紧急暂停的开关,便于发生黑天鹅事件的时候及时止损

测试用例代码要求

1.?确保包含业务流程/函数功能可用性测试

2.确保包含单元测试覆盖率95%以上,核心代码覆盖率要达到100%

基础安全配置要求

1.?确保官方邮箱使用知名服务商,如Gmail

欧易OKX校招负责人:Web3给企业和人才提供了双向机遇和挑战:8月6日,欧易OKX联合发起的《考进Web3》系列测评举行了首场考前分享,欧易校招负责人Kenny出席并发言。在发言中Kenny着重强调Web3的出现给企业和人才提供了双向的机遇和挑战。

Kenny表示,目前Web3行业和区块链技术发展还属于比较早期,从业人才需要对行业有强烈的好奇心和热情;根据欧易对人才的需求,合格人才需要同时兼具敏捷性,自驱性,坚韧性,创新力。

在发言中,Kenny特别强调欧易联合领域Linkedin出版的《2022 全球区块链领域人才报告-Web3 方向》,该报告报告全文近2万字,耗时近3个月,数据样本覆盖180个国家,囊括了全球区块链行业概览,人才现状以及人才发展趋势与建议三大板块。[2022/8/9 12:13:11]

2.确保官方邮箱账号强制开启MFA功能

3.确保使用知名域名服务商,如GoDaddy

4.确保域名服务商平台的账号开启MFA安全配置

5.确保使用优秀的CDN服务提供商,如Akamai、Cloudflare

6.确保DNS配置开启了DNSSec,在域名服务管理平台上为管理账号设置强口令并开启MFA认证

7.确保全员的手机和电脑设备使用杀软件,如卡巴斯基、AVG等

Web前端安全配置要求

1.?确保全站的HTTP通讯采用HTTPS

2.确保配置了HSTS,以防止中间人攻击,如:DNShijacking,BGPhijacking,参考:HSTS配置介绍

(https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/Strict-Transport-Security)

3.确保配置了X-FRAME-OPTIONS,以防止Clickjacking攻击,参考:X-FRAME-OPTIONS配置介绍

Web3教程协议RabbitHole更正其此前发布的 NFT 探险徽章铸造规则,以包含更多用户:3月23日消息,Web 3 教程协议 RabbitHole 宣布更正其此前发布的 NFT 探险徽章铸造规则,以包含更多用户。之前显示没有资格的 RabbitHole 用户可再试一次,之前已经铸造了 NFT 徽章可再次查看是否获得更高级别的徽章。

此前报道,RabbitHole 宣布向早期参与者发放 NFT 纪念徽章,在 2022 年 2 月 18 日之前完成至少一项 RabbitHole 技能的用户有资格铸造。该系列中有六种徽章,用户收到的徽章数量取决于完成的 RabbitHole 技能数量,该 NFT 在 Polygon 网络,铸造时需要 MATIC 和 Polygon 钱包。[2022/3/23 14:13:21]

(https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/X-Frame-Options)

4.确保配置了X-Content-Type-Options,以对抗浏览器sniff?为导致的?险,参考:X-Content-Type-Options配置介绍

(https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/X-Content-Type-Options)

5.确保配置了CSP策略,以防止XSS攻击,参考:CSP内容安全策略介绍

(https://developer.mozilla.org/en-US/docs/Web/HTTP/CSP)

6.确保与权限和用户凭证相关的Cookie配置了HttpOnly,Secure,Expires,SameSite标志,参考:Cookie配置介绍

(https://developer.mozilla.org/en-US/docs/Web/HTTP/Cookies)

7.确保不同业务的子域严格划分开,避免子域的XSS问题互相影响

8.确保引用的第三方资源使用了integrity属性进行限制,避免第三方被黑导致项目方的站点受到影响,参考:SRI配置介绍

(https://developer.mozilla.org/zh-CN/docs/Web/Security/Subresource_Integrity)

9.确保正确配置CORS,仅允许指定origin域,协议和端口访问项目的资源,参考:CORS配置介绍

(https://developer.mozilla.org/zh-CN/docs/Web/HTTP/CORS)

10.确保业务中实现的addEventListener/postMessage有检查消息的origin和target,参考:postMessage安全介绍?

(https://developer.mozilla.org/zh-CN/docs/Web/API/Window/postMessage)

后端环境安全配置要求

1.确保选用优秀的云服务器提供商,如:AWS、Google云等

2.确保项目使用到的云平台管理账号使用强口令并开启MFA认证

3.确保项目代码部署到服务器前对服务器进行安全加固,如:安装HIDS,采用SSHKey进行登录,设置SSH登录alert,设置SSH登录google-auth等

4.确保使用专业软件监控服务、服务器可用性,如APM、Zabbix

5.确保使用专业的机构定期测试项目安全性,如SlowMist、TrailofBits等

0x03发布过程

需要有完备的安全上线发布流程,可以参考如下的内容进行细化:

代码冻结要求

在预计的上线时间倒推2天,即上线2天前必须冻结代码不再做任何代码改动

单元测试要求

1.?确保单元测试覆盖率95%以上,核心代码覆盖率100%

2.确保输出单元测试的覆盖率报告

回归测试要求

在上线1天前执行单元测试并进行回归测试

测试报告要求

上线前0.5天由开发及测试共同完成测试报告,如果不通过,则推迟上线时间,开发完成修改后重新进入代码冻结阶段

安全审计要求

1.?安全审计人员在代码冻结后进入整体安全回归,如发现任一漏洞或安全隐患,则推迟上线时间,开发完成修改后重新进入代码冻结

2.安全审计需要至少三个团队进行独立的审计,可以采用1个内部团队+?2个外部团队

0x04运行期间

运行时安全监控

尽可能的通过关键业务流程中触发的事件来发现项目运行时的安全问题,如:

1.合约关键权限/参数变更:监控管理角色发生变更的事件,管理角色修改合约关键参数的事件,及时发现私钥可能被盗的情况

2.合约资金变化:监控价格变动及合约资金变动的情况,及时发现可能的闪电贷等攻击

3.周期性对账:周期性对链上的事件与交易进行对账,及时发现可能的业务逻辑上的问题

运行环境安全加固

1.确保实施前端代码所在服务器的安全加固,如:安装HIDS(https://www.aliyun.com/product/aegis),采用SSHKey?进行登录,设置SSH登录alert(https://medium.com/@alessandrocuda/ssh-login-alerts-with-sendmail-and-pam-3ef53aca1381),设置SSH登录google-auth(https://goteleport.com/blog/ssh-2fa-tutorial/)?等

2.确保DNS配置开启了DNSSec,在域名服务管理平台上为管理账号设置强口令并开启2次认证

3.确保项目使用到的云平台管理账号使用了强口令并开启了2次认证

发布漏洞赏金计划

发布漏洞赏金计划或入驻知名的漏洞赏金平台,?吸引社区白帽子为项目保驾护航;可以选择?BugRap?(https://bugrap.io/),?code4rena?(https://code4rena.com/),?immunefi?(https://immunefi.com/)

成立名义应急小组

成立名义应急小组并对外提供联系方式,由应急小组负责处理白帽子发现的问题或在黑天鹅事件爆发时主导团队成员进行应急处置

0x05应急处置

完备的应急处置流程

尽可能地制定完备地应急处置流程,有条不紊地根据应急处置流程来处置黑天鹅事件

止损处置要求

1.?根据问题影响的范围和危害程度,及时通过紧急暂停开关进行止损

2.通知社区成员发生黑天鹅事件,避免用户继续与项目进行交互导致亏损

黑客追踪要求

1.迅速分析黑客的获利地址,并留存PC/Web/服务器的访问日志

2.对服务器进行快照,及时保留被黑现场

3.联系专业的安全团队协助进行追踪,如:?MistTrack追踪分析平台?(https://misttrack.io/),?Chainalysis?(https://www.chainalysis.com/)

修复问题要求

1.与专业安全团队讨论问题的最佳修复方案

2.正确实施修复方案并请专业的安全团队进行验证

安全发布要求

执行发布过程要求,确保一切代码的变更均有经过测试和安全审计

复盘分析要求

1.?披露验尸报告并与社区成员同步修复方案及补救措施

2.验尸报告需要同步问题的本质原因,问题的影响范围,具体的损失,问题的修复情况,黑客的追踪等相关进展

总结

安全是动态管理的过程,仅依赖于第三方安全团队的短期审计并不能真正保障项目长期安全稳定地运行。因此,建立和完善Web3项目的安全体系是至关重要的,项目方团队自身具备一定的安全能力才能更好的保障Web3项目安全稳定地运行。

除此之外,我们建议项目方团队还应该积极参与安全社区,学习最新的安全攻防技术和经验,与其他项目方团队和安全专家进行交流和合作,共同提高整个生态的安全性。同时,加强内部安全培训和知识普及,提高全员的安全意识和能力,也是建立和完善安全体系的重要步骤。

最后,Web3项目安全实践要求目前属于v0.1版本,并且还在持续的完善,如果你有更好的建议,欢迎提交反馈。

HashKeyGroup公布了发行生态积分HSK的计划,其中65%用于生态系统增长,特定业务净利润的20%也将用于回购销毁HSK.

前两天Arbitrum刚刚官宣了137家获得TokenAirdrop的DAO,几乎包含了显露出了苗头的各赛道用例伴随着3月23日晚挤爆Arbitrum基金会官网的ARB申领盛况.

撰文:TypusFinance 前言 当我们建立Typus时,我们经常被问到「为什么使用Move语言?」或「为什么选择Sui?」.

已经从舆论场中消失很久的元宇宙,最新的一条消息,是林俊杰的元宇宙房产投资大跌了91%。 在2021年,元宇宙一度是几乎所有行业的宠儿.

概要 2023年第一季度,恶意行为者从Web3.0协议中盗取了超过3.2亿美元的价值。这个数字约为2022年第四季度9.5亿美元资产损失的的三分之一,约为2022年第一季度13亿美元资产损失的四.

原文:《将零知识证明引入比特币,ZeroSync要做什么?》作者:Karen,ForesightNews如果在比特币上引入零知识证明.