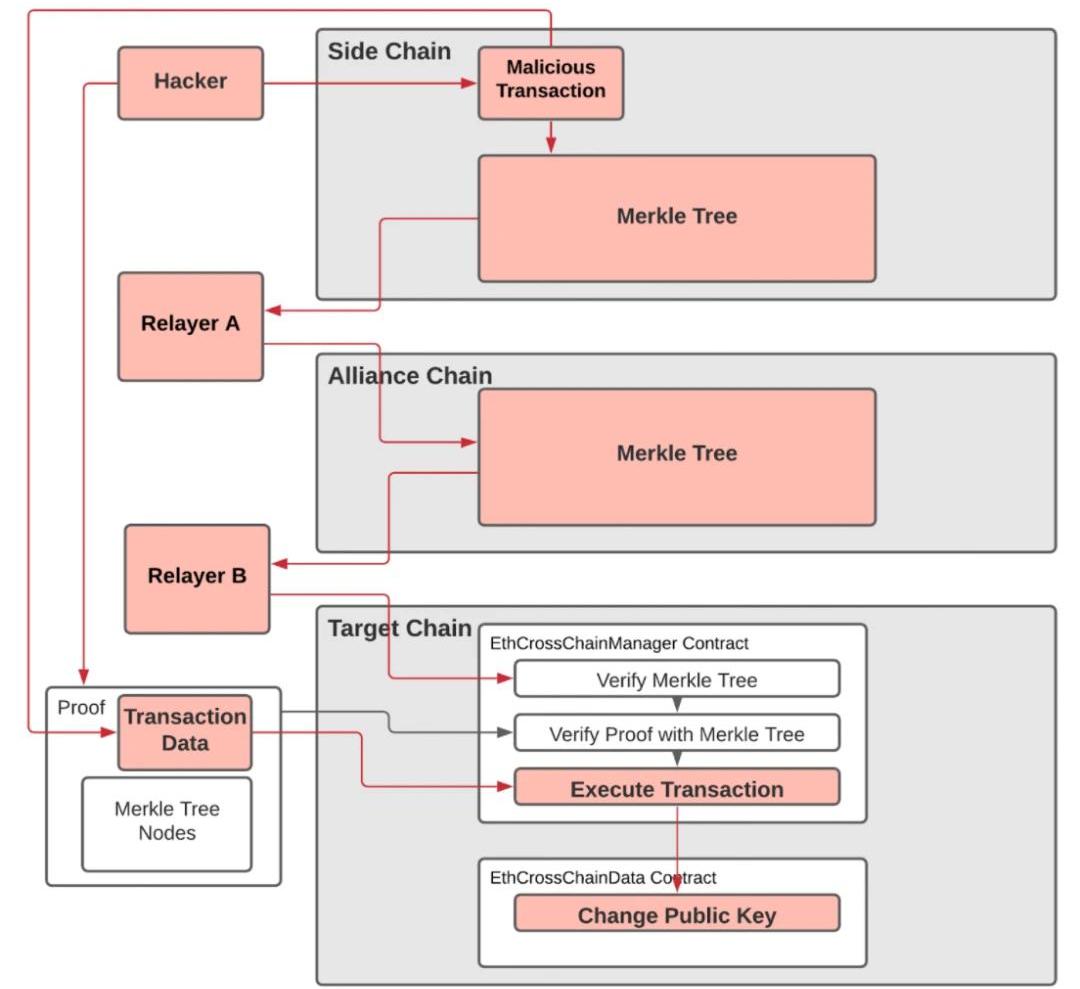

“黑客拿着房主证明找物业拿钥匙,证明是假的,却从物业那里拿到了真的钥匙”

事件回顾

2021年8月10日,PolyNetwork遭受了跨链攻击,被转移了6亿美金的加密资产。攻击者在多条公链上进行了攻击交易,并通过跨链管理合约和中继器组件完成了攻击。

用上面物业的例子来解释的话,黑客用假房主证明,从物业那里拿到了真的钥匙(AllianceChain上经过签名的Merkle证明)。

Balancer:漏洞尚未被利用,建议用户尽快提款:8月23日消息,Balancer在推特上发文更新漏洞修复进展,由于团队采取紧急措施,Balancer上最初被认为存在漏洞的超过97%的流动资金现已安全。漏洞尚未被利用,但部分资金(约占其TVL的0.89%)仍存在风险,建议用户尽快提款。[2023/8/23 18:17:06]

攻击解析

一、黑客在源链上初始化了一个本应是无效的攻击交易。

二、攻击交易在没有被充分检查的情况下被写入源链,之后被中继器纳入了AllianceChain的Merkletree并签字,然后发布到AllianceChain区块中。

三、黑客在目标链上用步骤二的有效Merkle证明,调用PolyNetwork的ECCM合约,将keepers改成黑客控制的公钥。

Balancer生态收益治理平台Aura Finance发起部署至Optimism的治理投票:7月8日消息,Balancer生态收益治理平台Aura Finance发起部署至Optimism的治理投票,投票截止日期为7月10日2:00,一旦投票获得通过,跨链合约将部署至Optimism。

此前报道,6月份Aura Finance已上线Arbitrum。[2023/7/8 22:25:34]

四、获得keepers权限后,黑客就可以在多条公链上任意解锁资产了。

这里值得注意的是,PolyNetwork在有些链上的中继器没有通过攻击交易,所以即使智能合约相似,某些目标链上资产并未受影响。

当前zkSyncEra TVL达到9392万美元,超过zkSync Lite:金色财经报道,据L2BEAT数据显示,zkSync Era在推出一周后网络总锁仓量(TVL)目前达到9392万美元,超过zkSync Lite(8622万美元)。[2023/4/1 13:39:27]

细节分析

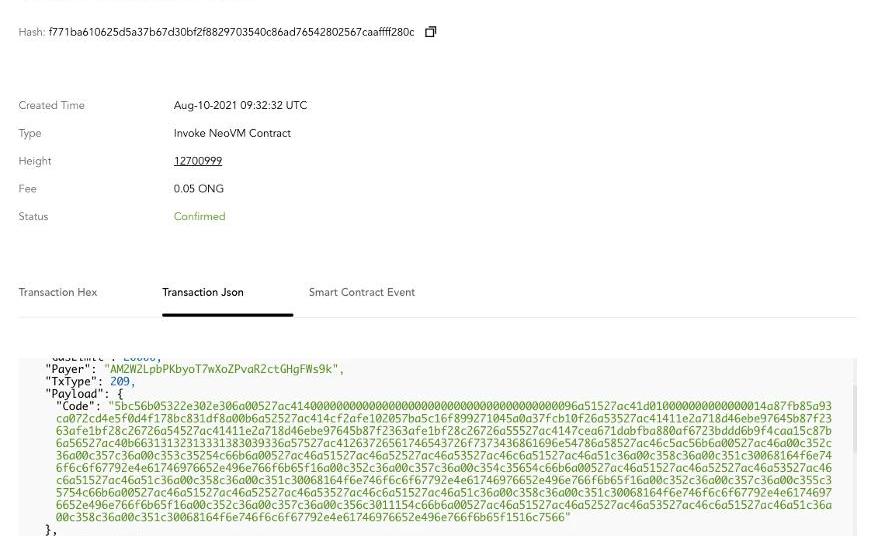

一、黑客于北京时间2021年8月10日17:32:32在源链发起了一笔攻击交易。

https://explorer.ont.io/tx/F771BA610625D5A37B67D30BF2F8829703540C86AD76542802567CAAFFFF280C#

HyperGraph 挖矿和通证合约通过CertiK审计:据官方消息,HyperGraph 挖矿和通证合约日前通过了CertiK的审计,CertiK 对HyperGraph合约进行了审计,并就相关逻辑与开发团队进行了反复讨论和确认沟通。CertiK的报告也就某些逻辑的开发提出了很好的意见和改进建议,这对于团队后续的智能合约开发很有帮助。[2021/5/26 22:47:04]

我们对交易进行了解码,得到了以下参数映射。

二、此攻击交易调用了一个method"66313231333138303933",其对应的签名等于0x41973cd9。这笔交易应该是无效交易,可是却被写入源链并被中继器纳入了AllianceChain的Merkletree并签字,然后发布到AllianceChain区块中。Merkletree是用来证明交易是否真实存在的。其产生的跨链交易如下:

区块链安全公司CertiK将于10月24日上线CertiK主网:区块链安全公司CertiK宣布CertiKChain主网将于北京时间2020年10月24日22点24分上线。据此前报道,9月中旬,CertiK基金会正式开源CertiKChain。目前已开放使用的产品包括CertiKChain、去中心化CertiK安全预言机、用于编写安全智能合约的安全编程语言和编译器工具链DeepSEA工具链。[2020/10/22]

https://explorer.poly.network/tx/1a72a0cf65e4c08bb8aab2c20da0085d7aee3dc69369651e2e08eb798497cc80

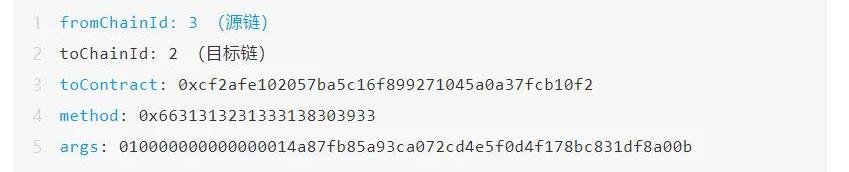

三、跨链交易在目标链上调用了PolyNetwork合约的EthCrossChainManager.verifyHeaderAndExecuteTx(),第一个参数包含了Merkle证明,解析如下:

四、这个函数解析了Merkle证明,发现证明是有效的,此攻击交易确实存在于已被签名的Merkletree中。之后调用了EthCrossChainManager._executeCrossChainTx()函数去执行此交易,即调用toContract指向合约(0xcf2afe102057ba5c16f899271045a0a37fcb10f2)中的method(0x6631313231333138303933),传入参数args(010000000000000014a87fb85a93ca072cd4e5f0d4f178bc831df8a00b)。而这个method指向putCurEpochConPubKeyBytes(bytes),因为其函数签名与步骤二中提到的method签名相同(均为0x41973cd9,此处为哈希碰撞),所以被顺利执行,将keepers的公钥改成了黑客的公钥。以太坊上的交易如下:

https://etherscan.io/tx/0xb1f70464bd95b774c6ce60fc706eb5f9e35cb5f06e6cfe7c17dcda46ffd59581

五、黑客改变公钥后,即可以随意解锁资产。

事件总结

此次攻击是由一连串交易构成的,其攻击根源分析如下:

一、攻击交易在没有充分检查的情况下被写入源链。

二、中继器会接收任意含有"makeFromOntProof"事件的交易。

三、中继器将步骤一中的交易发布到了AllianceChain上。

四、在步骤二中,此攻击交易被纳入到AllianceChain的Merkletree上,产生了有效的Merkle证明。

五、原链上的ECCM合约通过步骤二产生的Merkle证明,验证了该交易在源链上“确实存在”,原始数据并未被破坏、未被修改。不过需要强调的是,在构建将被发送到目标链的Merkle证明之前,应该对交易进行全面验证。正如设计文档中所示。

“ThemanagementcontractfetchestheblockheadersfromchainA,verifieswhetherornotthecrosschainparametersandtheproofarevalid,andthentransmitsthenecessaryinformationtochainBintheformofanevent;”

"管理合约从A链获取区块头,验证跨链参数和证明是否有效,然后将必要的信息以事件的形式传送给B链;"

因此,目标链应使用Merkle证明来验证所收到的信息是未被破坏和未被改变的,而交易信息应在发送至目标链之前进行全面验证。

附:Merkletree定义如下:哈希树可以用来验证计算机中和计算机之间存储、处理和传输的任何种类的数据。它们可以帮助确保从点对点网络中的其他对等体收到的数据块是未被破坏和未被改变的,甚至可以检查其他节点是否撒谎和发送假块。

标签:MERERKAINHAIshibmerican币最新消息Meta Meerkatfinchainblockchain官方网站登录不了

撰文:诗文 仔细观察你周边的环境、你使用的物品、你的穿着以及交流时使用的文字,其实都是不同的符号在流动.

在长时间负面情绪和持续阴跌之后,比特币近期走出了一波反弹行情,触碰震荡箱体上轨和下压线阻力位之后出现了回落.

什么是layer2?从状态通道到RollUp以太坊区块链日趋广泛使用,但是协议的负载量却十分有限,使得链上十分拥堵,而且手续费越来越高,许多大规模应用无法在以太坊网络实现.

活动介绍 下一个爆款Playtoearn链游即将在MPC平台发布。ModernizingParkChain是作为新一代的元宇宙平台,它提升系统处理交易的速度和可扩展性并确保系统安全性,帮助开发者.

Web时代经历了上个世纪80年的Web1.0门户网,到2000年的Web2.0社交网络时代,目前正逐渐步入去中心化的Web3.0时代.

《$HTCoin》——卡西斯“最有味道”的NFT艺术品——《$HTCoin》7月29至30日期间,富艺斯会在24小时内拍卖由卡西斯创作的、收入最高的白人男性艺术家的粪便之罐头.