本文从源代码层面详解介绍了Solidity(0.8.13<=solidity<0.8.17)编译器在编译过程中,因为Yul优化机制的缺陷导致的状态变量赋值操作被错误删除的中/高漏洞原理及相应的预防措施。

帮助合约开发人员提高合约开发时的安全意识,有效规避或缓解SOL-2022-7漏洞对合约代码安全性的影响。

1.漏洞详情

Yul优化机制是Solidity编译合约代码的可选项,可以通过优化机制减少合约中某些冗余的指令,从而降低合约部署和执行过程中的gas费用,具体的Yul优化机制可以参考官方文档。

在编译过程的UnusedStoreEliminator优化步骤中,编译器会将“冗余”的Storage写入操作移除,但由于对“冗余”的识别缺陷,当某个Yul函数块调用特定的用户定义函数(函数内部存在某个分支不影响调用块的执行流),且在该Yul函数块中被调用函数前后存在对同一状态变量的写入操作,会导致在Yul优化机制将块中该用户定义函数被调用前的所有的Storage写入操作从编译层面被永久删除。

考虑如下代码:

contractEocene{

uintpublicx;

Solana联创:最新中断系错误配置的验证器混淆网络无法判断正确分叉导致:金色财经报道,Solana 联合创始人Anatoly Yakovenko在最新采访中解释了最近爆发的网络中断问题,他透露本次中断的一个原因是一个错误配置的验证器混淆了 Solana 网络,无法确定哪个分叉是正确的,最终导致网络停摆。Anatoly Yakovenko强调,Solana网络中断并不会将任何用户的资金或程序状态置于风险之中,因为 Solana 有 2,000 个不同的验证者和大约3,400 个不同的网络副本,因此如果发生严重故障,有大量备份可供选择。Anatoly Yakovenko声称,只要这些副本中的一个存活下来,就可以有效恢复整个网络。

自2020年推出以来,Solana区块链已经发生了五次重大中断,其中三次发生在2022年,每一次都是由于Solana代码或网络中的错误造成。Anatoly Yakovenko 认为,目前Solana的问题在很大程度上可以归结为人为错误,这仍然是人类编写的软件,Solana相当复杂。(decrypt)[2022/10/8 12:49:29]

functionattack()public{

x=1;

x=2;

}

数据:当前Solana生态总市值为257.7亿美元:金色财经消息,据CoinGecko最新数据显示,当前Solana生态总市值为257.7亿美元(截至发稿时为25,776,752,852美元),24小时交易额为2,253,807,546

美元。目前按市值排名前三的项目分别是:Solana(17,008,465,233美元)、STEPN(1,096,595,061美元)和Serum(347,418,381美元)。[2022/5/22 3:33:36]

}

在UnusedStoreEliminator优化时,x=1显然对于函数attack()的整个执行是冗余的。自然的,优化后的Yul代码会将x=1;删除来降低合约的gas消耗。

接下来考虑在中间插入对自定义函数调用:

contractEocene{

uintpublicx;

functionattack(uinti)public{

x=1;

y(i);

x=2;

}

functiony(uinti)internal{

FTX Digital Markets宣布与Solidus Labs合作为FTX提供风险监控服务:5月4日消息,FTX 子公司 FTX Digital Markets 宣布与 Solidus Labs 达成合作,FTX 将部署 Solidus 开发的 HALO 平台,为数字资产提供风险监控、欺诈预防和合规服务。

FTX Digital Markets 联合首席执行官Ryan Salame表示,FTX Digital Markets 一直致力于为用户提供业界领先的产品和服务,同时促进全面透明,遵守传统金融中的常见标准。[2022/5/4 2:50:00]

if(i>0){

return;

}

assembly{return(0,0。

}

}

显然,由于y()函数的调用,我们需要判断y()函数是否会影响函数attack()的执行,如果y()函数可以导致整个函数执行流终止(注意,不是回滚,Yul代码中的return()函数可以实现),那么x=1显然是不能删除的,所以对于上面的合约来说由于y()函数中存在assembly{return(0,0。可以导致整个消息调用终止,x=1自然不能被删除。

跨链贷款协议Everlend与Solana Ventures等达成战略合作:1月30日消息,基于Solana的去中心化跨链贷款协议Everlend Finance近日宣布,与Solana Ventures、Jump Crypto、Delphi Digital、P2P Capital达成战略合作。据悉,Everlend Beta版本的内部测试已经完成,Alpha版本计划于2月推出。[2022/1/31 9:23:49]

但在Solidity编译器中,由于代码逻辑的问题,使得x=1在编译时被错误的删除,永久改变了代码逻辑。

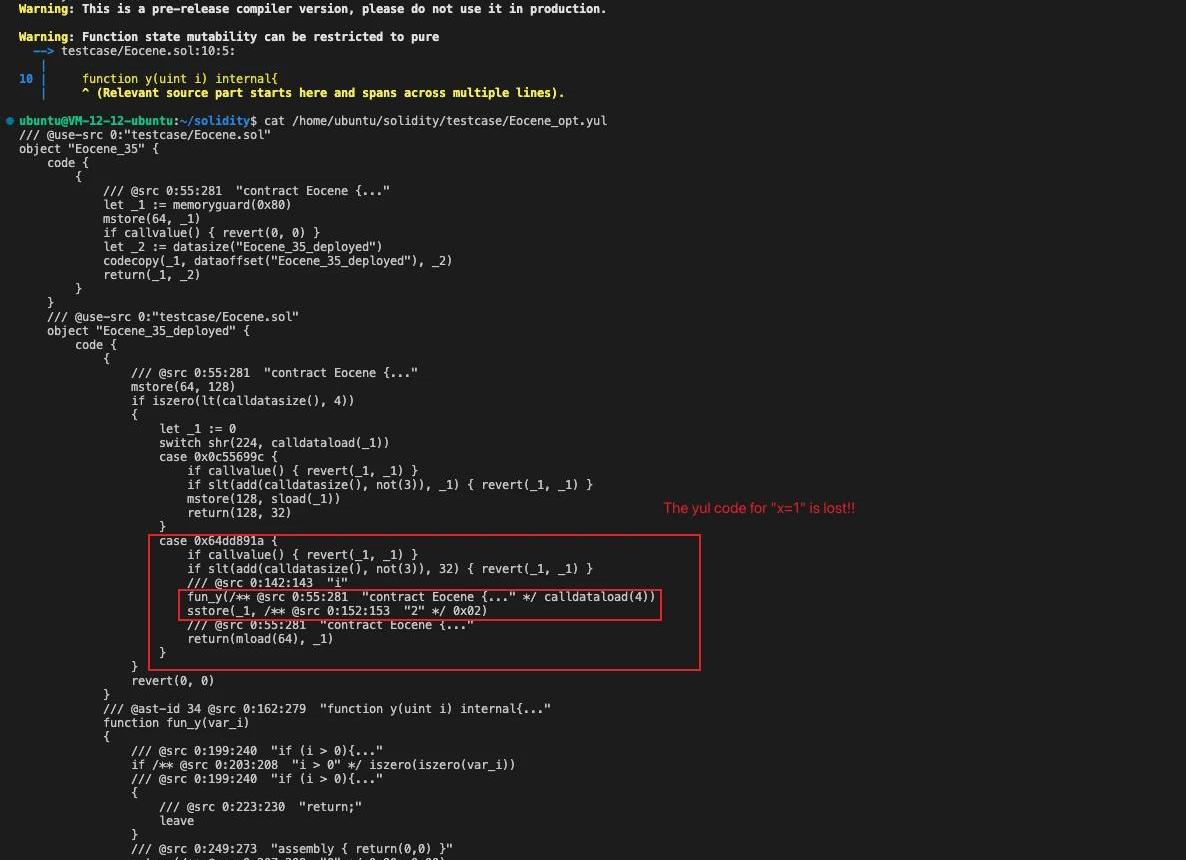

实际编译测试结果如下:

震惊!不应该被优化的x=1的Yul代码丢了!欲知后事如何,请往下看。

在solidiry编译器代码的UnusedStoreEliminator中,通过SSA变量追踪和控制流追踪来判断一个Storage写入操作是否是冗余的。当进入一个自定义函数中时,UnusedStoreEliminator如果遇到:

memory或storage写入操作:将memory和storage写入操作存储到m_store变量中,并将该操作的初始状态设置为Undecided;

Plasm Network部署Matter Labs的ZKRollup Solidity合约:3月19日消息,Plasm Network创始人渡边雄太宣布团队已经成功部署Matter Labs的ZKRollup Solidity合约。[2021/3/19 19:00:23]

函数调用:获取函数的memory或storage读写操作位置,并和m_store变量中存储的所有Undecided状态下的操作进行对比:

1.如果是对m_store中存储操作的写入覆盖,则将m_store中对应的操作状态改为Unused

2.如果是对m_store中存储操作的读取,则将对应m_store中的对应操作状态改为Used

3.如果该函数没有任何可以继续执行消息调用的分支,将m_store中所有的内存写操作改为Unused

1.在上诉条件下,如果函数可以终止执行流,将m_store中,状态为Undecided状态的storage写操作改为Used;反之,标识为Unused

函数结束:将所有标记为Unused的写入操作删除

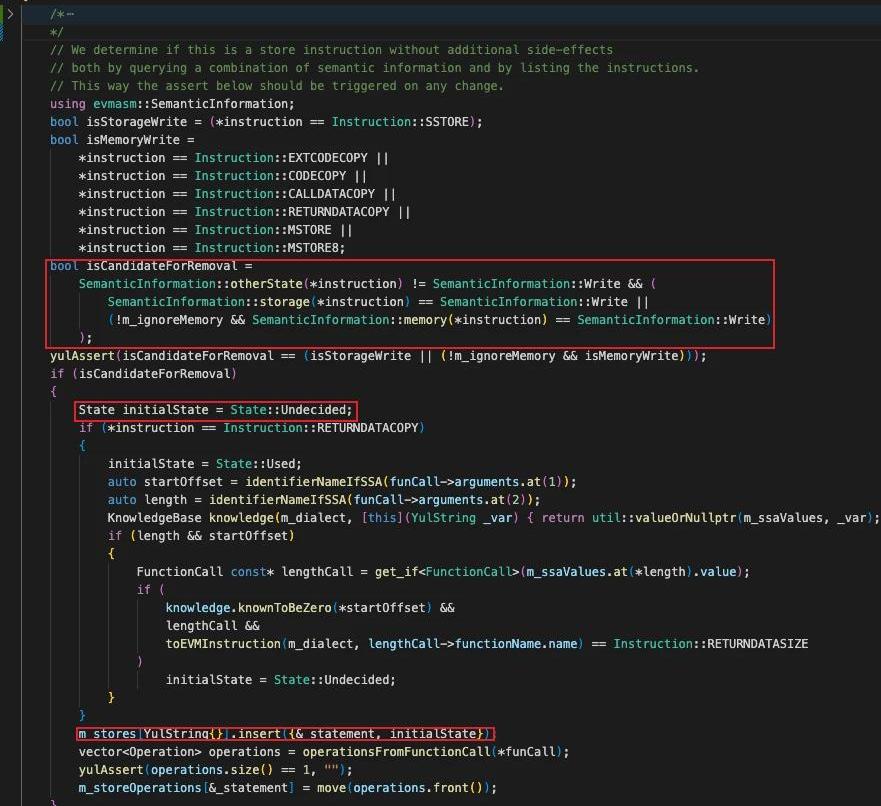

对memory或storage写入操作的初始化代码如下:

可以看到,将遇到的memory和storage写入操作存储到m_store中

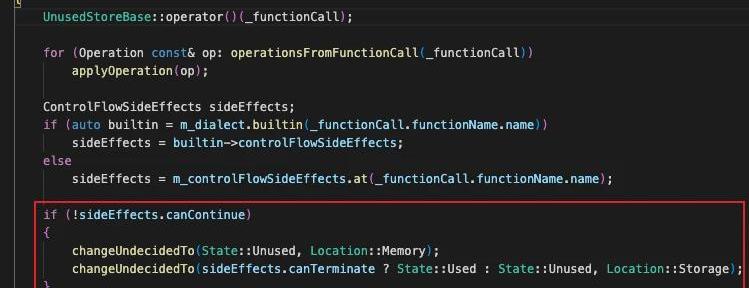

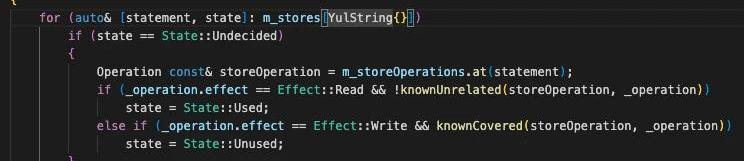

遇到函数调用时的处理逻辑代码如下:

其中,operationFromFunctionCall()和applyOperation()实现上诉的2.1,2.2处理逻辑。位于下方的基于函数的canContinue和canTerminate进行判断的If语句实现2.3逻辑。

需要注意,正是下方的If判断的缺陷,导致了漏洞的存在!!!

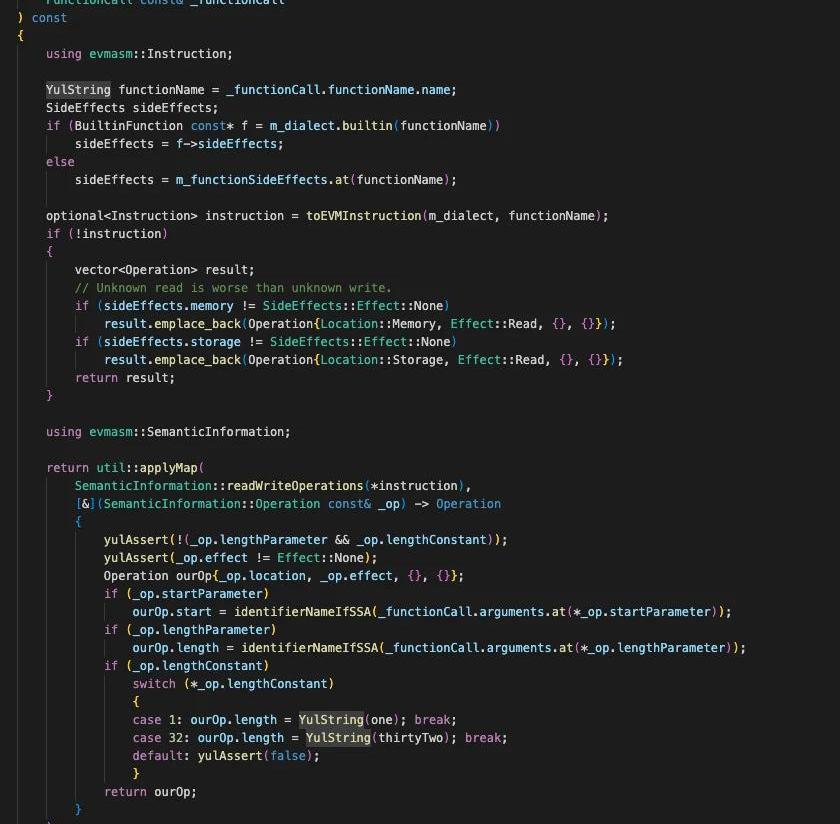

operationFromFunctionCall()来获取该函数的所有memory或storage读写操作,这里需要注意,Yul中存在很多的内置函数,例如sstore(),return()。这里可以看到对于内置函数和用户定义函数有不同的处理逻辑。

而applyOperation()函数则是将从operationFromFuncitonCall()获取的所有读写操作进行对比,来判断存储到m_store中的是否在该次函数调用中被读写,并修改m_store中的对应的操作状态。

考虑上述的UnusedStoreEliminator优化逻辑对Eocene合约的attack()函数的处理:

将x=1存储操作到m_store变量中,状态设置为Undecided

1.遇到y()函数调用,获取y()函数调用的所有读写操作

2.遍历m_store变量,发现y()调用引起的所有读写操作和x=1无关,x=1状态仍然是Undecided

1.获取y()函数的控制流逻辑,因为y()函数存在可以正常返回的分支,所以canContinue为True,不进入If判断。x=1状态仍然为Undecided!!!

3.遇到x=2存储操作:

1.遍历m_store变量,发现处于Undecided状态的x=1,x=2操作覆盖x=1,设置x=1状态为Unused。

2.将x=2操作存入m_store,初始状态为undecided。

4.函数结束:

1.将所有m_store中undecided状态的操作状态改为Used

2.将所有m_store中Unused状态的操作删除

显然,在调用函数时,如果被调用函数可以终止消息执行,应该将被调用函数前所有的Undecided状态的写入操作改为Used,而不是依旧保留为Undecided,导致位于被调用函数前的写入操作被错误的删除。

此外,需要注意的是,每个用户自定义函数控制流标识是会传递的,所以在多个函数递归调用的场景下,即便最底层函数满足上诉逻辑,x=1也有可能被删除。

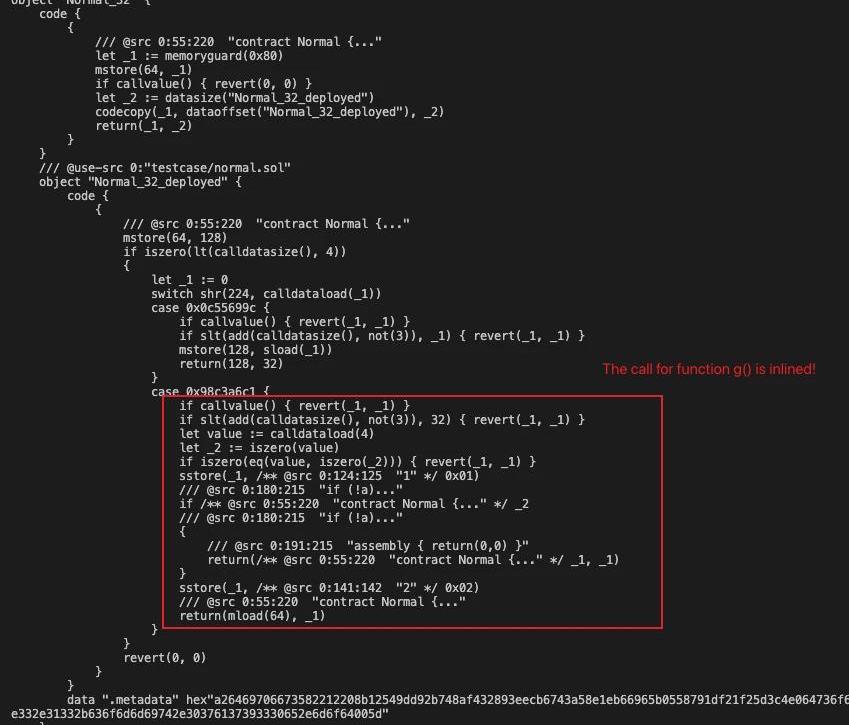

在Solidity中,举例了基本相同的逻辑下,不会受到影响的合约代码。但,该代码不受该漏洞的影响并不是因为UnusedStoreEliminator的处理逻辑存在其他可能,而是在UnusedStoreEliminator之前的Yul优化步骤中,存在FullInliner优化过程会将微小或只有一次调用的被调用函数,嵌入到调用函数中,避免了漏洞触发条件中的用户定义函数。

contractNormal{

uintpublicx;

functionf(boola)public{

x=1;

g(a);

x=2;

}

functiong(boola)internal{

if(!a)

assembly{return(0,0。

}

}

编译结果如下:

函数g(boola)被嵌入到函数f()中,避免了用户定义函数的漏洞条件,避免了漏洞的产生。

2.解决方案

最根本的解决方案是不使用在受影响范围的solidity编译器进行编译,如果需要使用漏洞版本的编译器,可以考虑在编译时去除UnusedStoreEliminator优化步骤。

如果想要从合约代码层面进行漏洞缓解,考虑到多个优化步骤的复杂性,以及实际函数调用流的复杂性,请寻找专业的安全人员进行代码审计来帮助发现合约中的因为该漏洞导致的安全问题。

标签:TORPENOpenSeaOREStorage CoinPENNYopensea币单个价格Bogdanoff Forever

据官方消息,iMeApp现已支持波场网络,Android及iOS用户均可通过该App在Telegram聊天中交易包括TRX、USDT、ETH、USDC、TUSD、HT在内的TRC20代币.

ChatGPT的爆火,似乎为Web3的发展打开了一条新思路。近日,波场TRON宣布与世界首个人工智能驱动的区块链预言机及生态系统Oraichain达成正式合作.

2022年是“Web3”和“元宇宙”的一年,人们开始疯狂使用这两个流行词汇。在营销人员口中,“拥有Web3策略”和“在元宇宙中占有一席之地”变得很流行.

原文作者:DanielLi 作为NFT交易市场的新贵,Blur自去年10月份上线以来,就迅速成为了NFT市场的主要交易场所.

EuroTether(EUR?)和TetherGold(XAU?)已在BitMart交易所上线Tether宣布EuroTether(EUR?)和TetherGold(XAU?)已上线全球数字资产.

当提及社交类的应用程序,一个非常明确的事实是:社交媒体一直是Web2大型互联网科技公司的“兵家必争之地”.