2020年6月30日下午5:46,Beosin-OSINT威胁情报系统发现VETH智能合约遭受攻击,被盗919299个VETH。成都链安-安全研究团队第一时间对本次事件进行跟踪分析。根据链上交易显示:攻击者利用自建合约通过Uniswap将0.9ETH兑换为138VETH,之后对VETH智能合约发起攻击,在攻击完成后自建合约进行自我销毁。本次攻击成本仅0.9ETH,约合200美元。交易详情如下:

成都链安:whaleswap.finance项目遭受攻击,至少损失5,946 个BUSD和5964个USDT:6月21日消息,据成都链安“链必应-区块链安全态势感知平台”安全舆情监控数据显示,whaleswap.finance项目遭受攻击,成都链安技术团队分析发现原因可能是因为whaleswap.finance Pair合约的K值校验存在问题。每当用户在进行交换时,K值校验中传入的参数量级存在问题,造成K值校验失效。攻击者先通过闪电贷借一笔BSC-USD,之后归还闪电贷时K值校验参数量级为10000^4。而K值校验时采取的参数校验量级为10000^2,导致K校验失效。[2022/6/21 4:41:57]

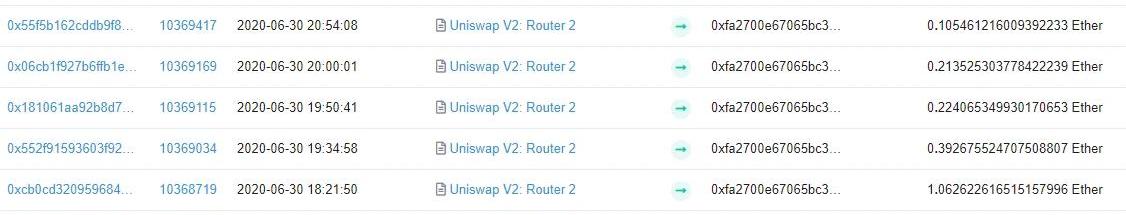

图1在盗币成功之后,攻击者将盗取的VETH通过Uniswap换成了16ETH。如下图所示:

成都链安:Discover项目正在持续遭到闪电贷攻击:6月6日消息,据成都链安“链必应-区块链安全态势感知平台”安全舆情监控数据显示,Discover项目正在持续遭到闪电贷攻击,攻击者通过闪电贷使用BSC-USD大量重复兑换Discover代币,其中一个攻击者0x446...BA277获利约49BNB已转入龙卷风,攻击交易:0x1dd4989052f69cd388f4dfbeb1690a3f3a323ebb73df816e5ef2466dc98fa4a4,攻击合约:0xfa9c2157cf3d8cbfd54f6bef7388fbcd7dc90bd6

攻击者地址:0x446247bb10B77D1BCa4D4A396E014526D1ABA277[2022/6/6 4:05:40]

成都链安:WienerDogeToken遭遇闪电贷攻击事件分析:据成都链安“链必应-区块链安全态势感知平台”安全舆情监控数据显示,WienerDogeToken遭受闪电贷攻击。成都链安安全团队对此事件进行了简要分析,分析结果如下:攻击者通过闪电贷借贷了2900个BNB,从WDOGE和BNB的交易对交换了5,974,259,851,654个WDOGE代币,然后将4,979,446,261,701个代币重新转入了交易对。这时攻击者再调用skim函数,将交易对中多余的WDOGE代币重新提取出来,由于代币的通缩性质,在交易对向攻击地址转账的过程中同时burn掉了199,177,850,468个代币。这时交易对的k值已经被破坏,攻击者利用剩下WDOGE代币将交易对内的2,978个BNB成功swap出来,并且将获利的78个BNB转到了获利地址。

这次攻击事件中,攻击者利用了代币的通缩性质,让交易对在skim的过程中burn掉了一部分交易对代币,破坏了k值的计算。成都链安安全团队建议项目上线前最好进行安全审计,通缩代币在与交易对的交互时尽量将交易对加入手续费例外。[2022/4/26 5:11:33]

图2具体攻击流程如下:攻击者创建攻击合约,通过Uniswap将0.9ETH兑换成138VETH;调用VETH合约changeExcluded函数,支付128VETH手续费,使mapAddress_Excluded的值为true;调用transferFrom函数,因mapAddress_Excluded的值为true,可以直接进行转账;攻击完成后,攻击者通过Uniswap将盗取的VETH兑换成16ETH。漏洞原理分析

分析 | 成都链安:盗窃Upbit交易所黑客开始测试向交易所充值:据成都链安反系统(Beosin-AML)监测显示,Upbit攻击者于28日下午17:08开始向0xf467816地址转移60100ETH,并将少量ETH转往可能随机选取的中间地址。通过该地址,这笔小额ETH目前已经进入疑似火币交易所钱包地址0x5401dbf7da53e1c9。目前攻击者正在分散资金,且通过少量的ETH测试是否能够成功进入交易所。[2019/11/28]

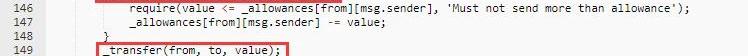

此漏洞产生的主要原因是changeExcluded函数修饰符为external,使得任何人都可以调用该函数来绕过transferFrom函数内部的授权转账额度检查,将合约的VETH代币盗走。首先分析transferFrom函数,在函数内部先进行!mapAddress_Excluded的判断,按照正常逻辑,该结果为true后,将进行授权转账额度的检查。但是转账函数_transfer的调用放在if语句体外,这就导致攻击者可以通过将mapAddress_Excluded的值设置为true而绕过授权转账额度的检查,直接进行VETH代币转移。transferFrom函数源码如下图所示:

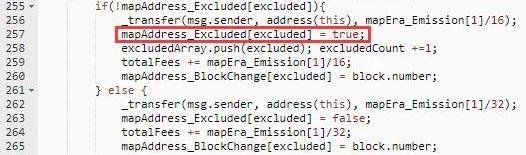

图3通过分析修改mapAddress_Excluded值的代码发现,在changeExcluded函数内实现了对其值的修改,且该函数修饰符为external,可供外部调用。changeExcluded函数源码如下图所示:

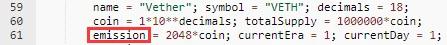

图4在未对该值进行设置时,mapAddress_Excluded的初始值为false,最后if判断结果为true,进入if语句体,调用_transfer进行转账,要求支付转账金额为:mapEra_Emission/16即128VETH,然后mapAddress_Excluded的值被设置为true。emission的值如下如所示:

图5至此,再配合上面的transferFrom函数,攻击者便可实现仅花费128VETH而将被攻击合约的VETH代币全部转移出去。总结

此次VETH被盗事件,漏洞出自VETH合约而非Uniswap,VETH合约代码的函数访问修饰符的错误使用导致任何人都能绕过授权转账额度的检查,以极低的成本发起攻击。成都链安-安全研究团队在此提醒各大智能合约运营商,在合约正式部署上线前应做好充分的代码审计工作,即使是一些简单的代码错误也会财产损失。

DeFi屁股还没坐热,Filecoin这边主网将在7月20日-8月20日之间启动,尽管这是Filecoin的第N次跳票,但并不妨碍大家对它的追捧,因为错过机会的代价要远比错误的代价高得多.

编者按:本文来自深潮TechFlow,作者:邦妮,Odaily星球日报经授权转载。不出意外的话,矿机生产商亿邦国际将于北京时间6月26日晚9点30分于美国纳斯达克上市,募资规模8694万美元到1.

近日,盘面又进入了平淡期,近一个礼拜,除了周一进行过一次探底,整体还是在9300-9600区间运行,显得异常冷清,归根结底还是当前市场没有新的热点,没有值得大家关注的点.

作为一个全新的金融概念,比特币诞生已超过11年。毋庸置疑,从发布以来,它的增长速度相当可观,但这种增长是否真的如我们这些“圈内人”所认为的那样快吗? 最近,比特币又达到一个里程碑.

文|小哪吒编辑|毕彤彤出品|PANews“人生本是痴,不悟不成佛,不疯不成魔”。看《霸王别姬》时,对“不疯魔不成活”这句话记忆深刻,张国荣饰演的陈蝶衣的形象在心中活灵活现.

最近Compound的代币COMP成为币圈很多投资者热捧的代币。它的代币价格从最低的65美元上涨到了340多美元,涨幅达5倍多。其价格已经超过了以太坊.