作者:秦晓峰,ODAILY星球日报

北京时间今天上午,BNB??Chian?跨链?桥BSCTokenHub遭遇攻击。黑客利用跨链桥漏洞分两次共获取200万枚BNB,价值约5.66亿美元。和BNB链之间的跨链桥。)

消息一出,BNB价格在2小时内一度下跌近5%,跌至278.7美元低点,现报价284美元,24小时跌幅4.24%。

根据BNBChain的说法,从BSC提取的资金的初步估计在1亿美元至1.1亿美元之间。并且,Tether也在第一时间将黑客地址列入黑名单。“感谢社区和我们的内部和外部安全合作伙伴,估计700万美元已经被冻结。”

Binance?创始人??CZ在社交媒体上发文表示,目前币安?已要求所有验证者暂停BSC网络,用户的资金是安全的,对于给用户带来的不便深表歉意,并将相应地提供进一步的更新。

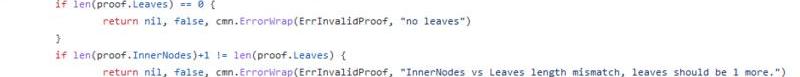

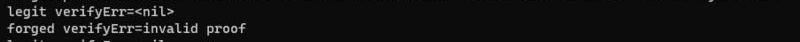

针对具体的攻击方式,Paradigm??研究员samczsun在社交媒体上发文表示,链上数据及相关代码显示,BSC跨链桥的验证方式存在BUG,该BUG可能允许攻击者伪造任意消息;本次攻击中,攻击者伪造信息通过了BSC跨链桥的验证,使跨链桥向攻击者地址发送了200万枚BNB。

以太坊社区成员提出ERC 7265标准以缓解DeFi黑客攻击:金色财经报道,以太坊社区成员提出了一个新的标准,以提高去中心化金融(DeFi)协议的安全性。被称为ERC(以太坊征求意见)7265的拟议标准将启用“断路器\"。

Fluid Protocol的Meir Bank表示,ERC 7265 允许团队创建一个断路器来保护他们的协议,并为每项资产提供高度定制的速率限制参数。当发生黑客攻击时,攻击者将无法再在几秒钟内耗尽整个合约。大部分资金都可以收回。[2023/7/4 22:17:10]

samczsun分析文章如下:

五小时前,攻击者从BinanceBridge窃取了200万BNB。此后我一直在与多方密切合作致力于揭示这一切如何发生的。

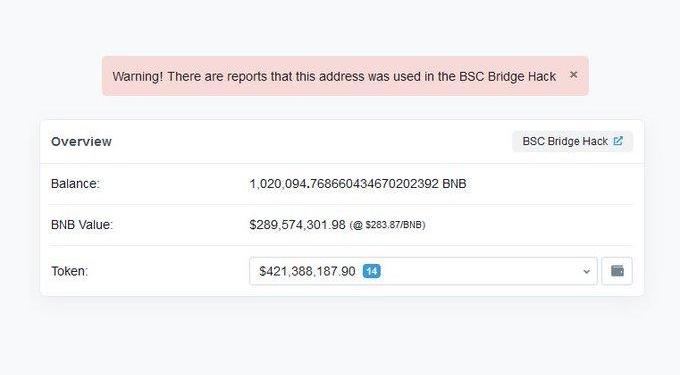

事情的起因是@zachxbt突然把攻击者的地址发给了我。当我点击进去的时候,我看到了一个价值数亿美元的账户;要么是有项目rug跑路,要么就是正在进行大规模的黑客攻击。

Terra链上DeFi锁仓量为167.7亿美元:金色财经报道,据DefiLlama数据显示,当前Terra链上DeFi锁仓量为167.7亿美元,在公链中仍排名第2位。目前,锁仓量排名前5的公链分别为以太坊(1451.3亿美元)、Terra(167.7亿美元)、BSC(158.2亿美元)、Avalanche(108.1亿美元)、Solana(98.1亿美元)[2022/1/10 8:37:03]

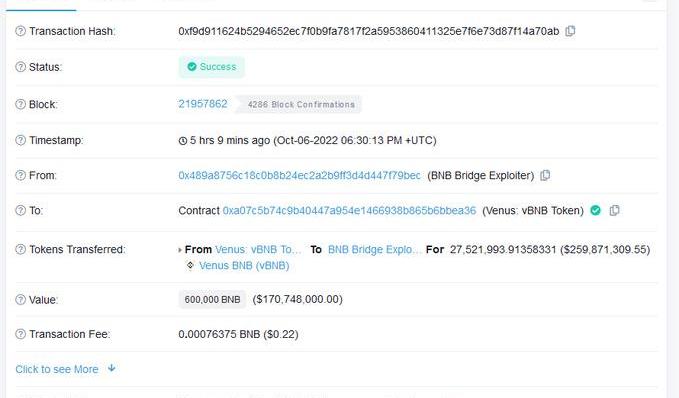

一开始,我以为@VenusProtocol又被黑了。然而,很快我就确定了攻击者“真的”向Venus存入了超过2亿美元。这时我就需要弄清楚这些资金的来源。

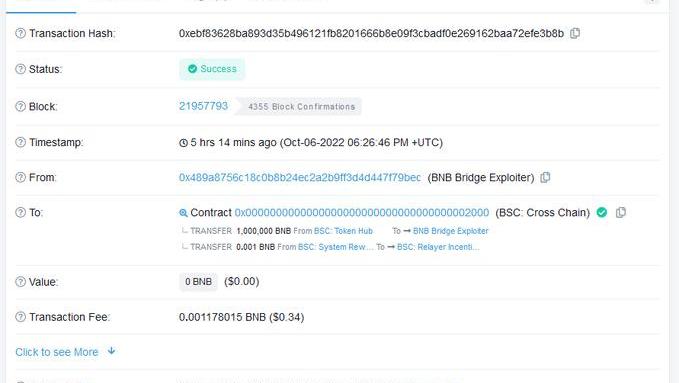

答案是,攻击者以某种方式说服了币安跨链桥,直接给他们发送了1,000,000BNB,而且是两次。

DeFi门户Avantgarde完成550万美元A轮融资:9月27日消息,DeFi门户Avantgarde Finance完成550万美元A轮融资,由Blockchange Ventures领投,Placeholder VC, Jump Capital, Acrew Ventures等参投。资金将用于扩大团队规模,扩大公司资产管理、财库管理、DApp开发,DAO用户基础。(CoinDesk)[2021/9/27 17:10:25]

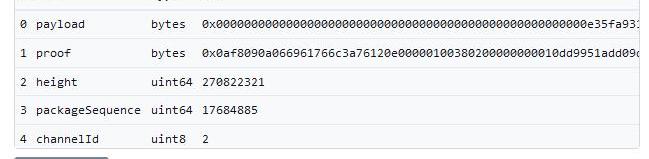

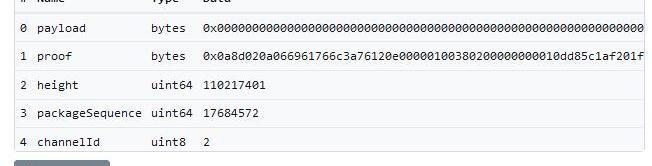

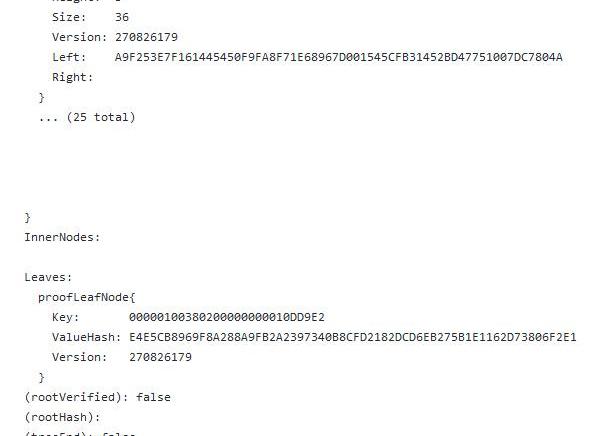

要么币安推出Web3有史以来最大的“礼包”,要么攻击者发现了一个严重的漏洞。我首先将攻击者的交易与合法提款进行比较。我注意到的第一件事是攻击者使用的高度始终相同——110217401,而合法提款使用的高度要大得多,例如270822321。

MXC抹茶MX DeFi机池今日18:00上线第14期新币挖矿STAR:据官方公告,12月4日18:00,MXC抹茶MX DeFi机池上线第14期新币挖矿STAR(FileStar)。12月4日-12月6日,质押MX、USDT、BTC可挖STAR,最低认购额度10 MX、1 USDT、0.001 BTC,单个质押池质押额度无上限限制。

据了解,MX DeFi是通过质押MX、USDT、BTC或其他指定数字资产,按比例获取头矿收益的流动性机池挖矿产品。MX DeFi 支持无常损失代偿制度,保障用户本金不受无常损失侵蚀。[2020/12/4 14:00:00]

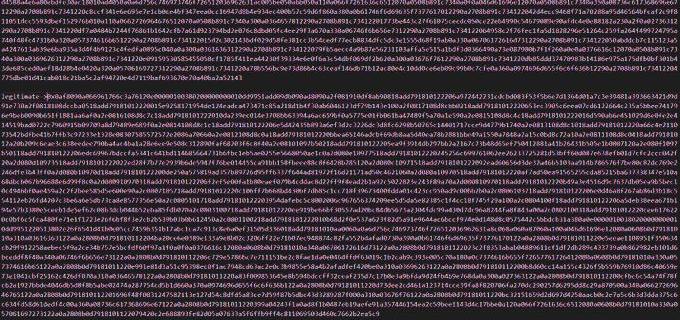

我还注意到攻击者的证明明显短于合法提款的证明。这两个事实使我确信,攻击者已经找到了一种方法来伪造该特定区块的证明。现在,我必须弄清楚这些证明是如何工作的。

OKEx CEO:DeFi已为各币种在区块链应用层开拓创新奠定基础:8月28日,OKEx CEO Jay Hao发推称,尽管存在缺陷,但DeFi已经为各币种在区块链应用层开拓创新奠定了坚实的基础,未来可期。[2020/8/28]

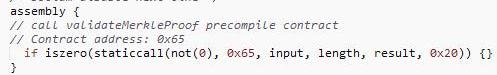

在Binance上,有一个特殊的预编译合约用于验证IAVL树。如果您对IAVL树一无所知,也不要担心,因为有95%的内容我都不懂。幸运的是,你和我所需要的只是剩下的5%。

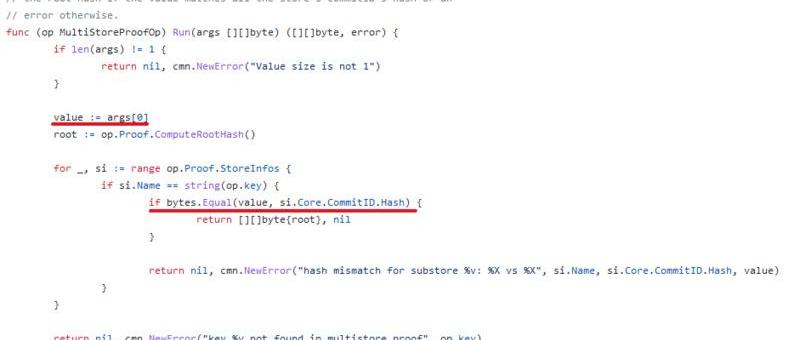

基本上,当你验证一个IAVL树时,你指定了一个“操作”列表。币安跨链桥通常需要两个操作:“iavl:v”操作和“multistore”操作。以下是它们的实现:https://github.com/bnb-chain/bsc/blob/46d185b4cfed54436f526b24c47b15ed58a5e1bb/core/vm/lightclient/multistoreproof.go#L106-L125

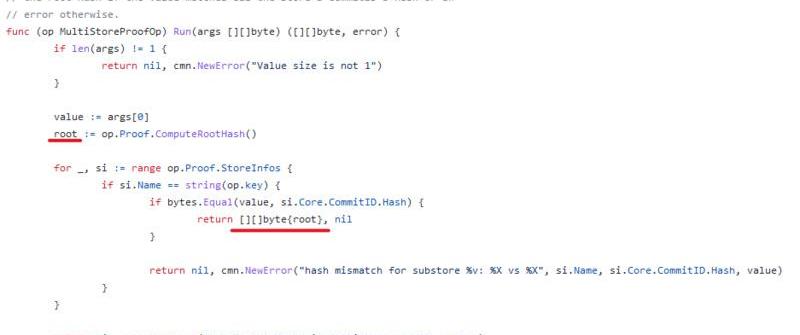

为了伪造证明,我们需要两个操作都成功,并且我们需要最后一个操作返回一个固定值。

通过查看?implementation,我们可以发现,操纵根哈希是不可能的,或者至少非常困难。这意味着我们需要我们的输入值等于其中一个提交id。

“multistore”操作的输入值是“iavl:v”操作的输出值。这意味着我们想以某种方式控制这里的根变量,同时仍然通过值验证。

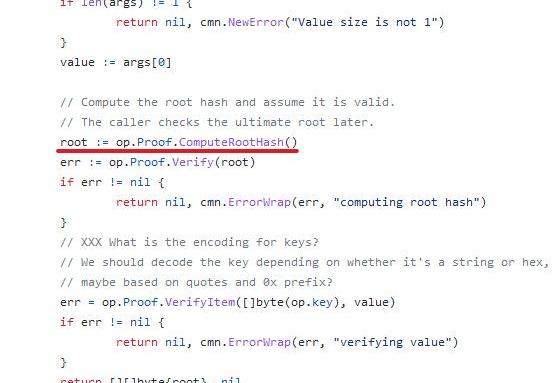

那么如何计算根哈希?它发生在一个名为COMPUTEHASH的函数中。在非常高的层次上,它递归地遍历每条路径和叶节点并进行大量的哈希运算。

https://github.com/cosmos/iavl/blob/de0740903a67b624d887f9055d4c60175dcfa758/proof_range.go#L237-L290

实际上实现细节并不重要,重要的是,由于哈希函数的工作方式,我们基本上可以肯定地说,任何(path,nleaf)对都会产生唯一的哈希。如果我们想伪造证据,这些就得保持不变。

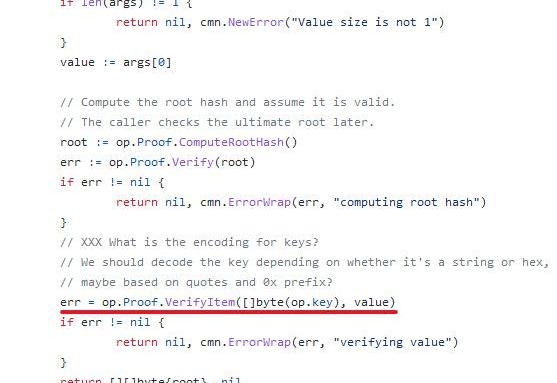

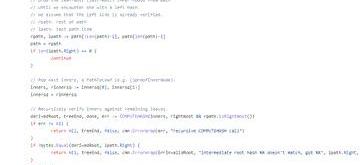

查看证明在合法交易中的布局方式,我们看到它的路径很长,没有内部节点,只有一个叶节点,这个叶节点包含我们恶意载荷的哈希值!如果我们不能修改这个叶节点,那么我们需要添加一个新的叶节点。

当然,如果我们添加一个新的叶节点,我们还需要添加一个新的内部节点来匹配。

现在我们只需要面对最后一个障碍。我们如何真正让COMPUTEHASH返回我们想要的根哈希?好吧,请注意,最终我们将需要一个包含非零右哈希的路径。当我们找到一个匹配时,我们断言它与中间根哈希匹配。

让我们稍微检测一下代码,这样我们就可以弄清楚我们需要什么哈希,然后剩下的就是把它们放在一起,我们将采用合法证明并对其进行修改,以便:

1)我们为伪造的有效负载添加一个新叶节点;

2)我们添加一个空白内部节点以满足证明者;

3)我们调整我们的叶节点以使用正确的根哈希提前退出

https://gist.github.com/samczsun/8635f49fac0ec66a5a61080835cae3db…

值得注意的是,这不是攻击者使用的确切方法。他们的证明路径要短得多,我不确定他们究竟是如何生成的。但是,漏洞利用的其余部分是相同的,我相信展示了如何从头开始构建它是有价值的。

总之,币安跨链桥验证证明的方式存在一个错误,该错误可能允许攻击者伪造任意消息。幸运的是,这里的攻击者只伪造了两条消息,但损害可能要严重得多。

原文标题:《WillNFT,metaversedevelopmentsinHongKonghelpdeliverthecity’snext‘Octopusmoment’inapost-pande.

作者:Bitizen 近日,基于MPC技术构建的新一代无私钥、无助记词、去中心化自托管的Web3钱包Bitizen成功通过了慢雾的安全审计.

作者:Ignas 编译:Crush,Biteye核心贡献者FTX?的崩溃证明了自我托管和风险管理的重要性。但是在?DeFi?中,仍有许多漏洞、RugPull以及合约BUG,一不小心就会亏钱.

撰文:月之暗面,PANews在L2技术动态呈现“短期OP,长期ZK”之后,Vitalik的心思开始向账户抽象技术倾斜,在本次以太坊波哥大开发者大会上.

撰文:BuidlerDAOCo-founder?Jason,《BuidlerDAO:我所理解的Layer0、1、2层到底是什么?》这是我第一篇宏观分析类型的文章.

作者:dily_xz 看到那么多无脑吹Blur的服了,APT空投吹APT,Blur空投吹Blur今天仔细研究了一下他们产品,写个总结记录一下,顺便横向对比一下其他交易市场.