12月21日,链必应-区块链安全态势感知平台舆情监测显示,UniswapV3流动性管理协议VisorFinance于北京时间12月21日晚上10点18分遭受攻击,总损失约为820万美元。关于本次攻击,成都链安技术团队第一时间进行了事件分析。

#1事件概览

2021年12月21日晚VisorFinance官方Twiiter发布通告称vVISR质押合约存在漏洞,发文前已有攻击交易上链。

经过成都链安技术团队分析,攻击者通过恶意合约利用VisorFinance项目的漏洞,伪造了向VisorFinance的抵押挖矿合约(0xc9f27a50f82571c1c8423a42970613b8dbda14ef)存入2亿代币的交易,从而获取了195,249,950vVISR抵押凭证代币。然后再利用抵押凭证,从抵押挖矿合约中取出了8,812,958VISR。

慢雾:过去一周Web3生态因安全事件损失约2400万美元:6月19日消息,据慢雾发推称,过去一周Web3生态系统因安全事件损失约2400万美元,包括Atlantis Loans、Ben Armstrong、TrustTheTrident、FPG、Sturdy、Pawnfi、Move VM、Hashflow、DEP/USDT与LEV/USDC、Midas Capital,总计23,795,800美元。[2023/6/19 21:46:18]

#2事件具体分析

攻击交易为:

https://etherscan.io/tx/0x69272d8c84d67d1da2f6425b339192fa472898dce936f24818fda415c1c1ff3f

BlockSec:项目@jaypeggerz遭攻击,损失约15.32ETH:12月29日消息,据 BlockSec 监测,项目 @jaypeggerz 遭攻击损失约 15.32 ETH(约 1.8 万美元)。BlockSec 称这是一种成功操纵 JAY 代币价格的合约级重入攻击。JAY 合约允许用户为 buyJay 函数传递任意 ERC-721 代币。攻击者利用该漏洞重新进入 JAY 合约。具体来说,攻击者先借入 72.5 ETH 进行闪贷,然后用 22 ETH 购买 JAY 代币。然后他使用另外 50.5 ETH 调用 buyJay 函数,传递假的 ERC-721 代币。在伪造的 ERC-721 代币的 transferFrom 函数中,攻击者通过调用 sell 函数重新进入 JAY 合约,卖出所有 JAY 代币。由于以太坊余额在 buyJay 功能开始时有所增加,因此 JAY 代币价格受到操纵。攻击者在单笔交易中重复该过程两次,总利润为 15.32 ETH。攻击利润已转入 Tornado Cash。[2022/12/29 22:14:39]

安全公司:Fei protocol遭受攻击,损失约8034万美元:4月30日消息,据成都链安“链必应-区块链安全态势感知平台”安全舆情监控数据显示,Fei protocol遭受攻击,损失超28380eth,约8034万美元,攻击者地址0x6162759eDAd730152F0dF8115c698a42E666157F。[2022/4/30 2:42:33]

攻击手法大致如下:

1.部署攻击合约

0x10c509aa9ab291c76c45414e7cdbd375e1d5ace8;

2.通过攻击合约调用VisorFinance项目的抵押挖矿合约deposit函数,并指定存入代币数量visrDeposit为1亿枚,from为攻击合约,to为攻击者地址

动态 | 网传巨鲸用户或遭遇SIM卡攻击,损失约 1547 个BTC和近 6万 个BCH:金色财经报道,今日,在 Reddit 比特币社区中,名为“zhoujianfu”的用户发帖寻求紧急援助,该用户表示其遭遇了 SIM 卡攻击,损失了约 1547 BTC以及近6万 BCH,目前价值2.6亿元左右。被盗的比特币地址:1Edu4yBtfAKwGGsQSa45euTSAG6A2Zbone;BCH地址为:1Hw8dtVC9bdxDz1su9Jx3GXTgjR75FJcMK。

据了解,该巨鲸用户在Reddit上发布了求救信息,疑似为黑客通过SIM卡发动攻击。Reddit用户信息显示,该用户的自我介绍为DreamHost和HMC INQ的联合创始人。

对此,币印创始人潘志彪亦在微博予以确认:签名验证了过了,BTC地址确实是他的,丢了1500个BTC(价值1500万美金),不到6万个BCH(价值3000万美金),求BCH矿工帮他双花找回6万个币(BCH)。???技术上来说,重组双花现在时间依然来得及 ???。[2020/2/22]

0x8efab89b497b887cdaa2fb08ff71e4b3827774b2;

3.在第53行,计算出抵押凭证shares的数量为97,624,975vVISR.

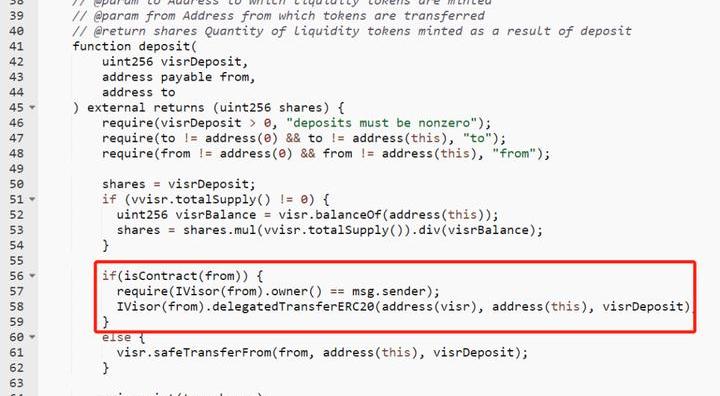

4.由于from是攻击合约,deposit函数执行第56-59行的if分支,并调用攻击合约的指定函数;

第57行,调用攻击合约的owner函数,攻击合约只要设置返回值为攻击合约地址,就能够通过第57行的检查;

第58行,调用攻击合约的delegatedTransferERC20函数,这里攻击合约进行了重入,再次调用抵押挖矿合约的deposit函数,参数不变,因此抵押挖矿合约再次执行第3步的过程;

第二次执行到第58行时,攻击合约直接不做任何操作;

5.由于重入,抵押挖矿合约向攻击者发放了两次数量为97,624,975vVISR的抵押凭证,总共的抵押凭据数量为195,249,950vVISR。

6.提现

攻击者通过一笔withdraw交易

,将195,249,950vVISR兑换为8,812,958VISR,当时抵押挖矿合约中共有9,219,200VISR。

7.通过UniswapV2,攻击者将5,200,000VISR兑换为了WETH,兑换操作将UniswapV2中ETH/VISR交易对的ETH流动性几乎全部兑空,随后攻击者将获得的133ETH发送到Tornado。

#3事件复盘

本次攻击利用了VisorFinance项目抵押挖矿合约RewardsHypervisor的两个漏洞:

1.call调用未对目标合约进行限制,攻击者可以调用任意合约,并接管了抵押挖矿合约的执行流程;<-主要漏洞,造成本次攻击的根本原因。

2.函数未做防重入攻击;<-次要漏洞,导致了抵押凭证数量计算错误,不是本次攻击的主要利用点,不过也可凭此漏洞单独发起攻击。

针对这两个问题,成都链安在此建议开发者应做好下面两方面防护措施:

1.进行外部合约调用时,建议增加白名单,禁止任意的合约调用,特别是能够控制合约执行流程的关键合约调用;

2.函数做好防重入,推荐使用openzeppelin的ReentrancyGuard合约。

来源:金色财经

吴说作者?|?ColinWu本期编辑?|?ColinWu2021年全球监管领域最重要的事情仍然来自于中美两国.

同行评审期刊和同行插头 我已经厌倦了多年来恳求我的医生朋友在某些特定期刊上向我发送文章,也厌倦了使用Sci-Hub。期刊引起了我的愤怒,也会感受到通讯作者的愤怒.

大家好,我是团子,价值投资虽然不能保证我们稳步盈利,但价值投资给我们提供了走向真正成功的唯一机会。眼睛仅盯在自己小口袋的是小商人,眼光放在世界大市场的是大商人.

从2020年开始NFT逐渐的引发了新一轮的“投机”热潮,不过无论你是否对那些拍卖出“天价”的艺术品、收藏品的价值所认可,NFT无疑都成为了加密货币板块的“吸金热土”.

萨尔瓦多政府继续通过购买更多的比特币来庆祝重要的日子,该国总统NayibBukele在周二宣布了一笔新的21枚BTC购买.

经了解,早在1989年,美国国立医学图书馆就曾发起“可视人计划”,在首次提出虚拟数字人概念时,全球就掀起了虚拟数字人物的浪潮.